Автономные системы видеонаблюдения, автономное видеонаблюдение, автономная система видеонаблюдения

Выберите модификацию товара.

Изображение

Товар добавлен в корзину.

Товар добавлен к сравнению.

Добавлен к сравнению.

- Главная /

- Автономные системы видеонаблюдения

Автономные системы видеонаблюдения

Многих пользователей интересует автономная работа видеоустройств и камер видеонаблюдения. Существуют объекты, для которых автономная работа видеоустройств является важным требованием для работы системы охраны и безопасности на таком объекте.

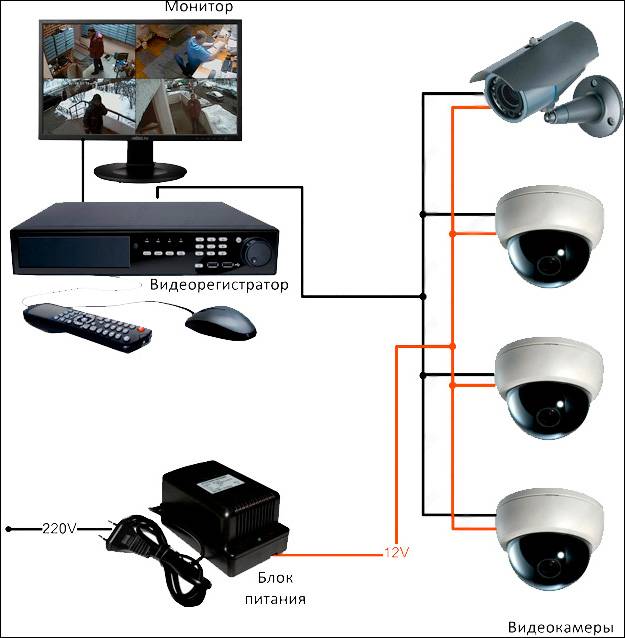

Автономные системы видеонаблюдения представляют собой обычные системы видеонаблюдения, которые запитаны аккумуляторами. В зависимости от того, какие установлены аккумуляторы, система видеонаблюдения будет жить долго или нет, когда отключат общее электричество.

В зависимости от того, какие установлены аккумуляторы, система видеонаблюдения будет жить долго или нет, когда отключат общее электричество.

Сейчас на рынке представлен только один вариант полностью автономных камер наблюдения — это GSM видеокамеры. Эти камеры питаются с помощью батареек и записывают видео на карту памяти. Также такие устройства отправляют фотографии в виде MMS сообщений на мобильный телефон владельца или же шлют короткое видео происходящего на электронную почту.

Если вам нужны полностью автономные системы видеонаблюдения, тогда нужно понять какой источник питания, из альтернативных, вам подойдет больше всего.

Если у вас открытая местность, с хорошим круглогодичным ветром, тогда можно поставить ветряки, которые будет генерировать электроэнергию для системы охранного видеонаблюдения. И в зависимости от того, какое количество электроэнергии вам надо, вам нужно организовать определенное количество ветряков.

Если ветра у вас нет, но есть жаркое солнце, вам подойдут солнечные батареи. Причем здесь нужно правильно рассчитать количество электроэнергии, которое вам нужно аккумулировать, чтобы потом вам хватило ее на остальную часть суток.

Причем здесь нужно правильно рассчитать количество электроэнергии, которое вам нужно аккумулировать, чтобы потом вам хватило ее на остальную часть суток.

Весь этот просчет зависит, от общей схемы. Конечно, если у вас много аккумуляторов, вам нет необходимости думать насколько их хватит. У вас всегда есть энергия в запасе. И такой вариант самый приемлемый.

Теперь самое важное это цена системы автономного видеонаблюдения. Сама система видеонаблюдения стоит столько,

сколько она бы и стоила. Прибавка к стоимости происходит из-за автономности системы видеонаблюдения. И в зависимости от того, насколько вы хотите видеть ее автономной, зависит дополнительная стоимость к самой системе.

Сразу отметим, что системы автономного видеонаблюдение на базе альтернативных источников энергии еще только начинают развиваться, и сейчас еще нет стабильных разработок в этой области. Хотя система видеонаблюдения, питающаяся «зеленой» энергией, уже сейчас заинтересовала бы многих людей.

Систему автономного видеонаблюдения лучше всего организовать с использованием источников бесперебойного питания для видеокамер. Источники бесперебойного питания способны на длительное время обеспечивать стабильную непрерывную работу видеокамер и другого видеооборудования.

Как организовать автономную систему видеонаблюдения

Например, если у вас открытое поле и вам нужно следить за всей территорией, например, за урожаем, или как его собирают, вам лучше обратить внимание на ip камеры видеонаблюдения с высоким разрешением, не ниже 3 МП. Такие камеры способны заменить до 30 обычных аналоговых камер видеонаблюдения.

Создать автономную систему видеонаблюдения на открытой территории можно с помощью ip видеокамер с внутренними картами памяти для записи видео (например, 32, 64 или 128 Гб) и с солнечными батареями для питания камер. Некоторые из возможных вариантов изображены ниже:

Такие конструкции подойдут как для организации видеонаблюдения в доме, для дачи, на открытой территории, в поле, в лесу и для самых разных объектов. Естественно более дешевым вариантом будет использование GSM видеокамер, или же обычных аналоговых камер, но здесь будет посложнее организовать их автономность. Если у вас есть вопросы, относительно построения автономной системы наблюдения, мы всегда рады вам помочь, звоните, или пишите нам!

Естественно более дешевым вариантом будет использование GSM видеокамер, или же обычных аналоговых камер, но здесь будет посложнее организовать их автономность. Если у вас есть вопросы, относительно построения автономной системы наблюдения, мы всегда рады вам помочь, звоните, или пишите нам!

Мы всегда будем рады помочь вам организовать автономную систему видеонаблюдения, исходя из того, что сейчас есть на рынке. Мы ждем вашего звонка.

Ознакомиться с примерами наших работ и выполненными проектами можно в нашей группе на Facebook!

Беспроводные автономные и 4G камеры Reolink от компании Надзор

- Компания Надзор как официальный представитель компании Реолинк

Компания НАДЗОР — это современный интернет-магазин систем безопасности, который предлагает широкий выбор современных и инновационных систем безопасности.

Компания является официальным представителем компании Reolink — одного из мировых лидеров по производству систем видеонаблюдения.

Также Компания НАДЗОР предлагает услуги разработки, проектирования и инсталляции систем безопасности и видеонаблюдения на объектах любого уровня сложности.

- Преимущества кампании Надзор

Компания профессионально специализируется на системах безопасности и видеонаблюдения, а именно:

- Готовые комплекты систем видеонаблюдения;

- Сетевые и беспроводные автономные видеокамеры;

- Видеорегистраторы и сетевое оборудование;

- Системы контроля доступа и домофонии.

Широкий перечень оборудования в одном месте — НАДЗОР является официальным представителем или сотрудничает в рамках партнерских программ с известными производителями систем безопасности, такими как — Hikvision, Dahua, Axis, Foscam, Samsung, Tecsar, Univew, а с недавнего времени и Reolink.

Несомненные преимущества Компании НАДЗОР это:

- Только сертифицированный товар с полной проверкой качества и работоспособности;

- Профессиональная помощь менеджеров Компании в подборе оптимального по цене и функциональности устройства системы безопасности;

- Проектирование и монтаж системы безопасности для вашего дома, офиса, производственного или промышленного помещения;

- Последующий гарантийный и постгарантийный ремонт и обслуживание установленных систем безопасности;

- Оперативная доставка заказанного оборудования или системы безопасности в любую точку Украины Новой почтой, наличный или безналичный расчет при получении.

- О компании Reolink

Компания Реолинк с 2009 года известна на американском и европейском рынках цифровых устройств безопасности. Специализация продукции — производство современных и функциональных систем видеонаблюдения.

Основные продукты Компании:

- Беспроводные 4G и WiFi камеры видеонаблюдения c автономным питанием от аккумуляторов и солнечных панелей;

- Видеокамеры для умного дома с широким углом обзора, двухдиапазонным Wi-Fi, двусторонней передачей звука и облачным хранилищем;

- Проводные и беспроводные системы видеонаблюдения, обеспечивающие круглосуточный мониторинг и непрерывную запись;

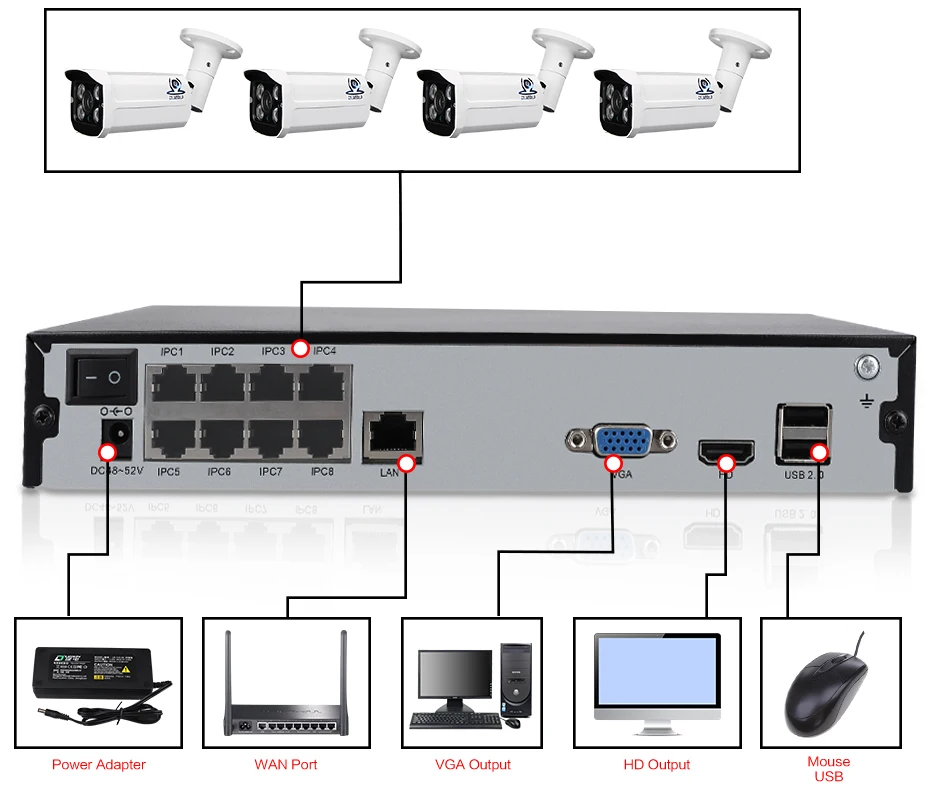

- Super HD камеры и и сетевые видеорегистраторы.

Компания постоянно развивает и внедряет современные технологии, а также разрабатывает собственные, такие как технология Reolink «Plug and Play», которая обеспечивает удобство подключения и работы без каких-либо сложных настроек.

- Преимущества Аккумуляторных камер Реолинк

Беспроводные видеокамеры с автономным источником питания продолжают завоевать рынок систем безопасности во всём мире.

На данный момент беспроводные видеокамеры используют WiFi соединение или в условиях его отсутствия — 3/4G связь.

Также беспроводные видеокамеры имеют высокую степень защищенность — шифрование видеосигнала в протоколах SSL, WPA2-AES и SSL-TLS.

Питание беспроводных видеокамер осуществляется от аккумуляторных батарей, срок работы которых составляет от 2 до 6 месяцев в зависимости от емкости батареи и установленных настроек видеокамеры (постоянная съемка, срабатывание по движению и т.п.).

Видеокамеры Реолинк имеют функцию контроля заряда батареи и отсылки push-уведомлений в мобильное и ПК-приложение при разряде батареи более 10%.

Также уличные видеокамеры Реолинк поддерживают возможность подключения солнечной панели.

Экономичная и экологичная солнечная панель разработана Реолинк и ее подключение обеспечит полное бесперебойное питание видеокамеры.

- Краткий обзор модельного ряда аккумуляторных камер Reolink

Argus 2 — всепогодная видеокамера для наружного и внутреннего использования.

Видеокамера поставляется с перезаряжаемым аккумулятором и возможностью подключения солнечной панели Reolink. Разрешение камеры 1080p Full HD с углом обзора в 130 градусов, также камера оборудована системой ночной съемки Starlight Night Vision.Видеокамера передает сигнал по WiFi 2,4 ГГц.

Установленный высокочувствительный инфракрасный датчик с технологией Smart PIR Sensor отсекает ложные срабатывания, а при наличии движения в поле видеонаблюдения камеры Argus 2 отсылает push-уведомление в мобильное приложение или при заданных настройках включает оповещение — сирену в 75 дБ.

Также благодаря двухканальной передаче звука вы можете удаленно общаться/прослушивать или устно предупреждать незваного гостя.

Argus 2 программно совместим с Google Assistant и Alexa, поддерживает трансляцию видеоизображения в Google Nest Hub или телевизорах с поддержкой Chromecast.

Автономная аккумуляторная беспроводная Wi-Fi IP Камера Reolink Argus 2

Argus Eco — всепогодная видеокамера для наружного и внутреннего использования.

Разрешение камеры 1080p Full HD, камера оборудована инфракрасной подсветкой для качественного видеонаблюдения в ночное время.Видеокамера передает сигнал по WiFi 2,4 ГГц.

Встроенный датчик движения с технологией Smart PIR Motion Detection практически не дает ложных срабатываний в поле зрения видеокамеры. Видеокамера как и Argus 2 оборудована сиреной в 75 дБ

При срабатывании датчика движения Argus Eco отправляет в мобильное приложение Push-уведомлениям и сообщение на электронную почту, а так же добавляет вложенные моментальные снимки зоны видеонаблюдения в момент сработки датчика.

Во всех моделях видеокамер серии Argus вы можете также записать собственное голосовое сообщение вместо стандартного звука сирены при срабатывании датчика движения видеокамеры.

Видеокамера также оборудована встроенным перезаряжаемым аккумулятором с возможностью подключения внешней солнечной панели, которая поставляется опционально.

Argus Eco программно совместима с Google Assistant и Alexa, поддерживает трансляцию видеоизображения в Google Nest Hub или телевизорах с поддержкой Chromecast.

Автономная камера Reolink Argus Eco со встроенным аккумулятором

Argus 3 — всепогодная видеокамера для наружного и внутреннего использования.

Видеокамера поставляется с перезаряжаемым аккумулятором и возможностью подключения солнечной панели Reolink. Разрешение камеры 1080p Full HD с углом обзора в 130 градусов.Видеокамера передает сигнал по WiFi 2,4 ГГц.

Видеокамера оборудована системой ночной съемки, ярким светодиодным прожектором и 2-мегапиксельным датчиком Starlight.

Датчик обеспечивает полноцветное изображение днем или ночью, и вы можете определить такие детали как цвет одежды злоумышленников или машины.

Установленный высокочувствительный инфракрасный датчик с технологией Smart PIR Sensor отсекает ложные срабатывания, а при наличии движения в поле видеонаблюдения камеры Argus 2 отсылает push-уведомление в мобильное приложение или при заданных настройках включает оповещение — сирену в 75 дБ.

Также при сработке инфракрасного датчика движения Argus 3 включает встроенный прожектор, который направлен в зону охвата видеокамеры.

Также благодаря двухканальной передаче звука вы можете удаленно общаться/прослушивать или устно предупреждать незваного гостя.

Argus 3 программно совместим с Google Assistant и Alexa, поддерживает трансляцию видеоизображения в Google Nest Hub или телевизорах с поддержкой Chromecast.

Argus PT — всепогодная видеокамера для наружного и внутреннего использования.

Видеокамера поставляется с перезаряжаемым аккумулятором и возможностью подключения солнечной панели Reolink.

Разрешение камеры 1080p Full HD с углом обзора в 355 градусов и конструкцие наклона до 140 градусов.

Видеокамера передает сигнал по WiFi 2,4 ГГц.

Система Pan&Tilt позволяет управлять поворотом видеокамеры на 355° по горизонтали и 140° по вертикали, чтобы охватить каждую зону охраняемой территории.

Argus PT обеспечивает исключительное качество ночной видеосъемки благодаря передовой технологии звездного света в условиях очень слабого освещения.

Установленный высокочувствительный инфракрасный датчик с технологией Smart PIR Sensor отсекает ложные срабатывания, а при наличии движения в поле видеонаблюдения камеры Argus 2 отсылает push-уведомление в мобильное приложение или при заданных настройках включает оповещение — сирену в 75 дБ.

Также при обнаружении движения в зоне видеонаблюдения Argus PT начинает запись, а затем сохраняет эти клипы на карту micro SD или в Reolink Cloud

Благодаря двухканальной передаче звука вы можете удаленно общаться/прослушивать или устно предупреждать незваного гостя.

Argus 2 программно совместим с Google Assistant и Alexa, поддерживает трансляцию видеоизображения в Google Nest Hub или телевизорах с поддержкой Chromecast.

- Краткий обзор аккумуляторных 4G камер Reolink

Reolink Go — беспроводная мобильная видеокамера высокой четкости, которая работает в сетях 4G-LTE и 3G. Идеальное решение в местах с ограниченным доступом к WiFi или при его отсутствии. Видеокамера поставляется с перезаряжаемым аккумулятором и возможностью подключения солнечной панели Reolink, которая поставляется с видеокамерой.

Видеокамера поставляется с перезаряжаемым аккумулятором и возможностью подключения солнечной панели Reolink, которая поставляется с видеокамерой.

Для корректной работы в сетях требуется микро SIM-карта и тарифный план вашего оператора.

Разрешение камеры 1080p Full HD с углом обзора в 110 градусов, также камера оборудована системой ночной съемки Starlight Night Vision.

Установленный высокочувствительный инфракрасный датчик с технологией Smart PIR Sensor отсекает ложные срабатывания, а при наличии движения в поле видеонаблюдения камеры Reolink Go отсылает push-уведомление в мобильное приложение.

Также при обнаружении движения в зоне видеонаблюдения Reolink Go начинает запись, а затем сохраняет эти клипы на карту micro SD или в Reolink Cloud

Благодаря двухканальной передаче звука вы можете удаленно общаться/прослушивать или устно предупреждать незваного гостя.

Reolink Go программно совместим с Google Assistant и Alexa, поддерживает трансляцию видеоизображения в Google Nest Hub или телевизорах с поддержкой Chromecast.

Reolink Go PT — беспроводная мобильная видеокамера высокой четкости, которая работает в сетях 4G-LTE и 3G. Идеальное решение в местах с ограниченным доступом к WiFi или при его отсутствии.Видеокамера поставляется с перезаряжаемым аккумулятором и возможностью подключения солнечной панели Reolink, которая поставляется с видеокамерой.

Для корректной работы в сетях требуется микро SIM-карта и тарифный план вашего оператора.

Разрешение камеры 1080p Full HD с углом обзора в 355 градусов и углом наклона в 140 градусов, также камера оборудована системой ночной съемки Starlight Night Vision.

Система Pan&Tilt позволяет управлять поворотом видеокамеры на 355° по горизонтали и 140° по вертикали, чтобы охватить всю зону охраняемой территории.

Установленный высокочувствительный инфракрасный датчик с технологией Smart PIR Sensor отсекает ложные срабатывания, а при наличии движения в поле видеонаблюдения камеры Reolink Go отсылает push-уведомление в мобильное приложение.

Также при обнаружении движения в зоне видеонаблюдения Reolink Go начинает запись, а затем сохраняет эти клипы на карту micro SD, которая поставляется в комплекте, или в Reolink Cloud

Благодаря двухканальной передаче звука вы можете удаленно общаться/прослушивать или устно предупреждать незваного гостя.

Reolink Go программно совместим с Google Assistant и Alexa, поддерживает трансляцию видеоизображения в Google Nest Hub или телевизорах с поддержкой.

- Мобильное приложение Reolink

Reolink App максимально простое в использовании мобильное приложение для управления практически всей линейкой камер видеонаблюдения Reolink.

Приложение позволяет мгновенно получать удаленный доступ к всем вашим и сетевым видеорегистраторам для просмотра как потокового в режиме реального времени, так и архивного видео.

Основные функции приложения:

- Легкая и интуитивная регистрация и настройка, дружественный интерфейс пользователя;

- Отличное качество работы видео и передачи видеосигнала в сетях 3G / 4G или Wi-Fi в любом месте и в любое время;

- Многоканальный (до 16 картинок в кадре одновременно) просмотр видео;

- Воспроизведение архивных видеозаписей как с сетевого видеорегистратора, так и с установленных карт памяти в видеокамерах;

- Захват видео и фото для сохранения на мобильном устройстве;

- Электронные push-уведомления при сработке датчиков движения видеокамер;

- Настройка записи по расписанию;

- Управление поворотными камерами (поворот, наклон камеры) в любом направлении;

- Сброс настроек при необходимости;

- Сигнализатор состояния заряда батареи видеокамеры;

Обзор мобильного приложения Reolink

- Заключение

Представленные на рынке систем безопасности видеокамеры и системные решения Компании Reolink в данный момент являются одними из оптимальных вариантов в соотношении “цена-качество”.

Модели видеокамер с автономным питанием, подключением солнечных батарей, доступными стандартами беспроводной связи позволяют монтировать оборудование в любых удобных местах без прокладки проводной сети и не думая о качестве сигнала WiFi или мобильного интернета.

Большой выбор универсальных, специализированных и многофункциональных моделей видеокамер позволяет с нуля построить совершенную систему видеонаблюдения и оповещения о проникновениях с фиксацией происшествий.

Отличное, адаптированное и удобное в использовании мобильное приложение Reolink максимально упрощает работу с видеокамерами и видеорегистраторами.

Официальный представитель Reolink, копания НАДЗОР предоставляет полный комплекс услуг по разработке, монтажу и последующему обслуживанию установленных систем видеонаблюдения. А при единичных покупках — специалисты НАДЗОР персонально подходят к потребностям каждого клиента в выборе оптимального варианта устройств для видеонаблюдения.

самостоятельные, умные, автономные / Хабр

Помимо традиционных процессоров и видеокарт, новаторских модульных и гибких экранов, главная международная выставка потребительской электроники CES в этом году порадовала четким формулированием технологической повестки домашней безопасности и неожиданными коллаборациями с производителями оборудования для видеонаблюдения.

В сегодняшнем обзоре расскажем, какие значимые функции для камер будут востребованы в ближайшем будущем, и как компании не из сферы видеонаблюдения используют VSaaS-технологии в своих продуктах.

Новые функции: контроль зон, распознавание объектов, отпугивание воров

Система автономных камер видеонаблюдения Kasa предназначена для использования в составе умного дома и оснащается хабом, который добавляет функцию сирены и аудиозаписи, имитирующей присутствие людей.

Практически каждый производитель оборудования из США добавил своим камерам аккумулятор или функцию питания от солнечной батареи для автономной работы.

Камера Arlo Ultra пугает воров самым настоящим прожектором. Вы можете в любой момент включить мощную лампу, вмонтированную в корпус камеры, чтобы отпугнуть незваных гостей. Прожектор также помогает освещать темные участки комнаты, поэтому камера ведет запись цветного изображения в ночное время. Напомним, что стандартная инфракрасная подсветка делает изображение черно-белым.

Калифорнийский стартап Deep Sentinel оснастил свою футуристическую камеру модулем предиктивной аналитики LiveSentinel. Наблюдая за активностью вокруг дома, система видеонаблюдения прогнозирует ситуации, которые приводят к кражам, порче собственности, проникновению в дом. При возникновении подозрительной активности в зоне безопасности система автоматически присылает уведомление владельцу или охранной службе.

Тренд года – голосовые помощники. Производители устройств борются за право первыми включить голосовые технологии в свои продукты. Речь идет не только о включении голосовых помощников в новые продукты, но и об эволюции самой технологии распознавания речи.

Производители устройств борются за право первыми включить голосовые технологии в свои продукты. Речь идет не только о включении голосовых помощников в новые продукты, но и об эволюции самой технологии распознавания речи.

Австралийская компания Swann интегрировала камеры с голосовым помощником Google. Теперь базовые функции, доступные через приложение, можно вызывать голосом. В ближайшем будущем ожидаем дальнейшее развитие этой сферы – камеры научатся отвечать на голосовые команды пользователя и поддерживать беседу.

Устройства Swann определяют разницу между доставкой почты и ее кражей, бегающим по ночам домашним животным и человеком, авторизованным пользователем и незнакомцем. Умная система сама решает, следует ли отправлять пуш-уведомление в опасной ситуации, или тревога ложная.

Распознавание объектов

Компания «Nortek Security & Control» интегрировала систему распознавания лиц в панели управления умным домом ELAN. Новая сенсорная панель идентифицирует человека по мере приближения, а затем отображает пользовательское меню параметров, устанавливает предпочтительное освещение и температуру, включает любимую музыку. Похожее решение представила и компания ADT – их 7-дюймовую беспроводную сенсорную панель управления подключают к умным вещам сторонних производителей.

Похожее решение представила и компания ADT – их 7-дюймовую беспроводную сенсорную панель управления подключают к умным вещам сторонних производителей.

Известный производитель чипов для камер видеонаблюдения Ambarella представил однокристальную систему CV2 со встроенной поддержкой технологий распознавания объектов. Камеры на основе CV2 способны непосредственно на устройстве распознавать людей, домашних животных, машины. CV2 обеспечивает эффективное кодирование видео в форматах AVC и HEVC, чтобы минимизировать затраты на облачное хранилище.

Стартап UVeye представил технологию обнаружения угроз безопасности путем съемки на камеры нижней части проезжающих транспортных средств. Стартап использует несколько синхронизированных камер высокого разрешения для создания цифровой 360-градусной модели. Через три секунды после прохождения транспортным средством наземного устройства UVeye, система обрабатывает видеоданные для создания 3D-модели шасси с полноцветным изображением высокого разрешения.

Комбинация технологий распознавания объектов с данными, полученными при изготовлении транспортных средств, позволяет сравнивать и отслеживать характеристики различных моделей автомобилей. Сервис может распознать посторонний объект размером с USB-накопитель. При этом подобная система эффективно используется для обнаружения протечек, выявления износа деталей и любых повреждений.

Видеонаблюдение с помощью дронов

В системе Sunflower Labs беспилотники с камерами действуют совместно с высокотехнологичными фонарями для сада. Дрон, называемый «пчелой», перезаряжает свои батареи в хабе или «улье». Фонарики-«подсолнухи» со встроенными датчиками движения и вибрации, которые, как утверждают разработчики, различают людей, домашних животных и автомобили. При обнаружении подозрительной активности «подсолнух» посылает предупреждение, и пользователь через мобильное устройство отправляет «пчелу» контролировать зону безопасности.

Нестандартные решения

Чем больше «умных» вещей, тем больше «глаз» требуется для контроля обстановки и адаптивного поведения. Робот-пылесос Deebot Ozmo 960 предлагает все обычные возможности в своем классе устройств, но также оснащен камерой, которая помогает ему обнаруживать потенциально опасные предметы, и затем решать, убирать их или объехать от греха подальше.

Робот-пылесос Deebot Ozmo 960 предлагает все обычные возможности в своем классе устройств, но также оснащен камерой, которая помогает ему обнаруживать потенциально опасные предметы, и затем решать, убирать их или объехать от греха подальше.

Lenovo представила VoIP 360-градусную камеру для видеоконференций.

Камеры добрались до холодильников и микроволновок. Так, у Samsung встроенный в холодильник сенсорный экран используется для заказа необходимых продуктов, просмотра рецептов, демонстрации изображения с полок. И не нужно открывать дверцу.

Как на все новинки ответят основные производители камер, сосредоточенные в Китае? Скоро узнаем. Мы сотрудничаем с ведущими китайскими производителями оборудования, чтобы в приоритетном порядке получить проектную и техническую поддержку совместных продуктов. Обновления грядут и у нас.

ООО Сеть-ПК — Видеонаблюдение

Одним из ключевых элементов системы безопасности любого предприятия является система видеонаблюдения. Это комплекс оборудования, состоящий из видеокамер, регистраторов, объективов и мониторов, объединенных в единую сеть с помощью программного обеспечения.

Это комплекс оборудования, состоящий из видеокамер, регистраторов, объективов и мониторов, объединенных в единую сеть с помощью программного обеспечения.

Система видеонаблюдения позволяет:

- передавать в режиме реального времени видеоизображение территории охраняемого объекта;

- записывать видеоряд и сохранять его на цифровом регистраторе;

- контролировать территорию и объекты, на ней расположенные, с помощью датчиков движения и передавать информацию о нештатной ситуации диспетчеру.

Специалисты компании «Сеть-ПК» помогут выбрать лучшее решение для построения системы видеонаблюдения исходя из требований и задач клиента, определить необходимые составляющие аппаратно-программного комплекса и тип передачи видеосигнала (аналоговый или цифровой), а также подобрать оборудование, включая видеокамеры, мониторы и регистраторы. Компания выполнит все работы по проектированию и монтажу системы «под ключ», начиная с обследования территории и разработки уникального предложения и заканчивая техническим обслуживанием системы в режиме 24х7.

Одними из лучших решений для систем видеонаблюдения на данный момент являются сетевые системы. Главное отличие систем данного типа – наличие IP-видеокамер, которые имеют свои IP-адреса и встроенное программное обеспечение, а значит, могут работать как автономные сетевые устройства.

Подключение оборудования сетевых систем видеонаблюдения может происходить по локальной сети или через Интернет с помощью модема или беспроводного адаптера. Запись всех видеофайлов производится на сервер со специализированным программным обеспечением. Поэтому нужную видеозапись всегда легко найти в архиве.

Преимущества сетевых систем видеонаблюдения

- Построены по принципу открытой архитектуры, что позволяет использовать оборудование разных марок, а следовательно, расширяет технические характеристики всей системы и снижает общую стоимость всех комплектующих.

- Легко масштабируемы, поскольку есть возможность построения системы даже на больших территориях, соединив в единую сеть тысячи камер.

- Легко дополняемы, то есть в любой момент можно добавить в уже существующую сетевую систему видеонаблюдения новые камеры.

- Обладают большим функционалом благодаря программному обеспечению IP-камер, которое позволяет им самостоятельно принимать решения о передачи тревожного сигнала, а также увеличивать видеоизображение.

- Являются интегрируемой платформой, объединяя другие системы, например систему управления, систему доступа, систему кондиционирования.

Также сетевые системы видеонаблюдения предоставляют возможность:

- децентрализованного хранения видеоинформации и ее обработки;

- переключения между резервной и основной инфраструктурой в случае аварии;

- удаленного администрирования системы и проведения визуального контроля.

Таким образом, сетевые системы видеонаблюдения с использованием IP-камер сегодня являются наиболее эффективным, функциональным и экономически выгодным решением визуального контроля над территориями любого размера.

Семантическая автономная система видеонаблюдения для плотных сетей камер в Умных городах

дои: 10.3390/s120810407.

Epub 2012 2 августа.

Принадлежности

Расширять

принадлежность

- 1 Universidad de Valladolid, Dpto.TSyCeIT, ETSIT, Paseo de Belén 15, Вальядолид 47011, Испания. lcaldom@ribera.tel.uva.es

Бесплатная статья ЧВК

Элемент в буфере обмена

Лорена Калавиа и соавт.

Датчики (Базель).

2012.

Бесплатная статья ЧВК

Показать детали

Показать варианты

Показать варианты

Формат

АннотацияPubMedPMID

дои: 10.3390/с120810407.

Epub 2012 2 августа.

принадлежность

- 1 Universidad de Valladolid, Dpto. TSyCeIT, ETSIT, Paseo de Belén 15, Вальядолид 47011, Испания.

lcaldom@ribera.tel.uva.es

lcaldom@ribera.tel.uva.es

Элемент в буфере обмена

Полнотекстовые ссылки

Параметры отображения цитирования

Показать варианты

Формат

АннотацияPubMedPMID

Абстрактный

В данной статье представлено предложение интеллектуальной системы видеонаблюдения, способной обнаруживать и идентифицировать нештатные и тревожные ситуации путем анализа движения объекта.Система спроектирована таким образом, чтобы свести к минимуму обработку и передачу видео, что позволяет разместить в системе большое количество камер и, следовательно, делает ее пригодной для использования в качестве комплексного решения для обеспечения безопасности в «Умных городах». Обнаружение тревоги осуществляется на основе параметров движущихся объектов и их траекторий, а также с использованием семантических рассуждений и онтологий. Это означает, что в системе используется концептуальный язык высокого уровня, понятный оператору, способный выдавать расширенные сигналы тревоги с описанием того, что происходит на изображении, и автоматизировать реакцию на них, например, оповещение соответствующих служб экстренной помощи с помощью интеллектуальных Сеть безопасности города.

Обнаружение тревоги осуществляется на основе параметров движущихся объектов и их траекторий, а также с использованием семантических рассуждений и онтологий. Это означает, что в системе используется концептуальный язык высокого уровня, понятный оператору, способный выдавать расширенные сигналы тревоги с описанием того, что происходит на изображении, и автоматизировать реакцию на них, например, оповещение соответствующих служб экстренной помощи с помощью интеллектуальных Сеть безопасности города.

Ключевые слова:

Безопасность и охрана; семантика; умные датчики; наблюдение.

Цифры

Рисунок 1.

Принципиальная схема предлагаемого…

Рисунок 1.

Принципиальная схема предлагаемой системы наблюдения.

Рисунок 1.

Принципиальная схема предлагаемой системы наблюдения.

Рис. 2.

Два примера приложений (одно над…

Рисунок 2.

Два примера приложений (одно для синтетического фильма, одно для реального фильма)…

Фигура 2.

Два примера применения (одно для синтетического фильма, другое для реального фильма) Route Detection.Зеленые и синие линии представляют центральную линию маршрутов, а желтые и красные линии представляют огибающие маршрутов. Голубые и пурпурные точки «x» — это точки входа и выхода соответственно (точки, в которых объект появился или исчез). Белые квадраты — это источники (скопления точек входа).

Рисунок 3.

Код СОВ и SWRL.

Рис. 4.

Иерархическая структура онтологии.

Рисунок 4.

Иерархическая структура онтологии.

Рисунок 4.

Иерархическая структура онтологии.

Рисунок 5.

Несекретное лицо.

Рисунок 6.

Засекреченное лицо.

Рисунок 7.

Пример семантического рассуждения для…

Рис. 7.

Пример семантического обоснования варианта использования пешехода.

Рисунок 7.

Пример семантического обоснования варианта использования пешехода.

Рисунок 8.

Пример семантического рассуждения для…

Рисунок 8.

Пример семантического обоснования варианта использования транспортного средства.

Рисунок 8.

Пример семантического обоснования варианта использования транспортного средства.

Рисунок 9.

Сигнализация метро.

Рисунок 10.

Время обработки кадра по номеру…

Рисунок 10.

Время обработки кадра в зависимости от количества объектов и маршрутов на изображении и…

Рисунок 10.

Время обработки кадра в зависимости от количества объектов и маршрутов на изображении и параметра «точки на траекторию».

Все фигурки (10)

Похожие статьи

Многоракурсное распознавание человеческой деятельности в распределенных сенсорных сетях камер.

Мосаббеб Э.А., Раахемифар К., Фати М.

Мосаббеб Э.А. и соавт.

Датчики (Базель). 2013 8 июля; 13 (7): 8750-70.дои: 10.3390/s130708750.

Датчики (Базель). 2013.PMID: 23881136

Бесплатная статья ЧВК.Общая структура для отслеживания нескольких людей с движущейся камеры.

Чой В., Пантофару К., Саварезе С.

Чой В. и др.

IEEE Trans Pattern Anal Mach Intell. 2013 июль; 35 (7): 1577-91. doi: 10.1109/ТПАМИ.2012.248.

IEEE Trans Pattern Anal Mach Intell. 2013.PMID: 23681988

Совместное отслеживание объектов и обнаружение составных событий с помощью встроенных беспроводных интеллектуальных камер.

Ван И, Велипасалар С, Касарес М.

Ван Ю и др.

Процесс преобразования изображений IEEE. 2010 Октябрь; 19 (10): 2614-33. doi: 10.1109/TIP.2010.2052278. Epub 2010 14 июня.

Процесс преобразования изображений IEEE. 2010.PMID: 20551001

Локализация и реконструкция траектории в камерах наблюдения с непересекающимися видами.

Пфлюгфельдер Р., Бишоф Х.Пфлюгфельдер Р. и соавт.

IEEE Trans Pattern Anal Mach Intell. 2010 апр; 32 (4): 709-21. doi: 10.1109/ТПАМИ.2009.56.

IEEE Trans Pattern Anal Mach Intell. 2010.PMID: 20224125

Явное моделирование взаимодействия человека с объектом в реалистичных видеороликах.

Перст А, Феррари В, Шмид К.

Перст А. и др.

IEEE Trans Pattern Anal Mach Intell. 2013 Апрель; 35 (4): 835-48.doi: 10.1109/ТПАМИ.2012.175.

IEEE Trans Pattern Anal Mach Intell. 2013.PMID: 22889819

Цитируется

7

статьи

Эффективный и надежный метод обнаружения аномалий без присмотра с использованием случайной проекции ансамбля в видео наблюдениях.

Ху Дж., Чжу Э., Ван С., Лю С., Го С., Инь Дж.Ху Дж. и др.

Датчики (Базель). 2019 сен 24;19(19):4145. дои: 10.3390/s19194145.

Датчики (Базель). 2019.PMID: 31554333

Бесплатная статья ЧВК.Недорогая эффективная доставка услуг видеонаблюдения для Moving Guard для умного дома.

Гуалотунья Т., Масиас Э., Суарес А., С. ERF, Риваденейра А.

Гуалотунья Т. и др.

Датчики (Базель). 2018 1 марта; 18 (3): 745.дои: 10.3390/s18030745.

Датчики (Базель). 2018.PMID: 29494551

Бесплатная статья ЧВК.Основанный на нечеткой основе подход к настройке датчиков, кодирования и передачи данных визуальных датчиков в приложениях умного города.

Коста Д.Г., Коллотта М., Пау Г., Дюран-Фаундез К.

Коста Д. Г. и др.

Г. и др.

Датчики (Базель). 2017 5 января; 17 (1): 93. дои: 10.3390/s17010093.

Датчики (Базель).2017.PMID: 28067777

Бесплатная статья ЧВК.Обнаружение аномальных визуальных событий на основе одноклассового метода наименьших квадратов в режиме онлайн.

Ван Т, Чен Дж, Чжоу Ю, Снусси Х.

Ван Т и др.

Датчики (Базель). 2013 12 декабря; 13 (12): 17130-55. дои: 10.3390/s131217130.

Датчики (Базель). 2013.PMID: 24351629

Бесплатная статья ЧВК.Комплексный анализ сцены на основе видеосенсора с причинно-следственной связью по Грейнджеру.

Фань Ю, Ян Х, Чжэн С, Су Х, Ву С.

Фан Ю. и др.

Датчики (Базель). 2013 11 октября; 13 (10): 13685-707. дои: 10.3390/s131013685.

Датчики (Базель). 2013.PMID: 24152928

Бесплатная статья ЧВК.

использованная литература

Баладрон К., Каденас А., Агуяр Х., Карро Б., Sánchez-Esguevillas A. Многоуровневое управление контекстом и структура логического вывода для интеллектуальных телекоммуникационных услуг. Дж. Универс. вычисл. науч. 2010; 16:1973–1991.

DataMonitor Global Digital Video Surveillance Markets: поиск будущих возможностей по мере того, как аналоговое уступает место цифровому; Отчет об исследовании рынка. Доступно в Интернете: http://www.datamonitor.com/Products/Free/Report/DMTC1014/010DMTC1014.pdf (по состоянию на 16 июля 2012 г.)

Бодский Т.

, Коэн Р., Коэн-Солал Э., Гутта С., Лайонс Д., Филомин В., Трайкович М. Усовершенствованные системы видеонаблюдения на основе видео. Том. 4. Издательство Kluwer Academic Publishers; Бостон, Массачусетс, США: 2001. Визуальное наблюдение в розничных магазинах и дома; стр. 50–61.

, Коэн Р., Коэн-Солал Э., Гутта С., Лайонс Д., Филомин В., Трайкович М. Усовершенствованные системы видеонаблюдения на основе видео. Том. 4. Издательство Kluwer Academic Publishers; Бостон, Массачусетс, США: 2001. Визуальное наблюдение в розничных магазинах и дома; стр. 50–61.

Ферриман Дж.М., Мэйбэнк С.Дж., Уорролл А.Д. Визуальное наблюдение за движущимися транспортными средствами. Материалы семинара IEEE 1998 г. по визуальному наблюдению; Бомбей, Индия. 2 января 1998 г.; Дордрехт, Нидерланды: Kluwer Academic Publishers; 2000. С. 73–80. Том 37.

Форести Г.Л., Микелони К., Снидаро Л., Реманьино П., Эллис Т. Активная система видеонаблюдения: низкоуровневые методы обработки изображений и видео, необходимые для реализации.IEEE Signal Proc. 2005; 22:25–37.

Показать все 47 ссылок

Типы публикаций

- Поддержка исследований, за пределами США правительство

термины MeSH

- Деятельность человека / классификация

- Компьютерная обработка изображений / методы*

- Распознавание образов, автоматизированное / методы*

- Видеозапись/способы*

LinkOut — больше ресурсов

Полнотекстовые источники

Прочие литературные источники

(PDF) Семантическая автономная система видеонаблюдения для плотных сетей камер в умных городах

Sensors 2012, 12 10428

16. Уайтхаус, К.; Лю, Дж.; Чжао, Ф. Семантические потоки: платформа для компонуемого вывода

Уайтхаус, К.; Лю, Дж.; Чжао, Ф. Семантические потоки: платформа для компонуемого вывода

по данным датчиков. Лект. Примечания Вычисл. науч. 2006, 3868/2006, 5–20.

17. Арслан У.; Эмин Дондерлер, М.; Сайкол, Э.; Улусой, О.; Güdükbay, U. Полуавтоматический инструмент семантической аннотации

для баз данных видео. В материалах семинара по семантике мультимедиа

(SOFSEM 2002), Милови, Чешская Республика, 22–29 ноября 2002 г .; стр. 1–10.

18.Тан, Теннесси; Салливан, Г.Д.; Бейкер, К.Д. Локализация и распознавание дорожных транспортных средств на основе моделей.

Междунар. Дж. Вычисл. Вис. 1998, 29, 22–25.

19. Серр Т.; Вольф, Л.; Билески, С .; Ризенхубер, М.; Поджо, Т. Надежное распознавание объектов с помощью

механизмов, подобных коре головного мозга. IEEE транс. Анальный узор. Мах. Интел. 2007, 29, 411–426.

20. Накамура, Э.Ф.; Лурейро, AAF; Фрери, AC Объединение информации для беспроводных сенсорных сетей:

Методы, модели и классификации. АКМ вычисл. Surv. 2007, 39, doi:10.1145/1267070.1267073.

АКМ вычисл. Surv. 2007, 39, doi:10.1145/1267070.1267073.

21. Фридлендер, Д.; Поха, С. Слияние семантической информации для скоординированной обработки сигналов в мобильных сенсорных сетях

. Междунар. Дж. Высокая производительность. вычисл. заявл. 2002, 16, 235–241.

22. Макрис Д.; Эллис, Т. Изучение моделей семантической сцены на основе наблюдения за действиями визуального наблюдения. IEEE транс. Сист. Человек Киберн. 2005, 35, 397–408.

23. Пичарелли, К.; Форести, Г.Л. Онлайновая кластеризация траекторий для обнаружения аномальных событий.Шаблон

Распознать. лат. 2006, 27, 1835–1842.

24. Моррис, Б.; Триведи, М.М. Изучение шаблонов траекторий путем кластеризации: экспериментальные исследования и

сравнительная оценка. В материалах конференции IEEE по компьютерному зрению и шаблонам

Recognition, Майами, Флорида, США, 20–25 июня 2009 г .; стр. 312–319.

25. Фор, Д.; N’Edellec, C. ASIUM: Изучение фреймов подкатегорий и ограничений выбора

. В материалах 10-й конференции по машинному обучению (ECML 98): семинар по анализу текста

В материалах 10-й конференции по машинному обучению (ECML 98): семинар по анализу текста

, Хемниц, Германия, 21–24 апреля 1998 г.

26. Танев Х.; Маньини, Б. Слабо контролируемые подходы к населению онтологий. В материалах

11-й конференции Европейского отделения Ассоциации компьютерной лингвистики

(EACL 2006), Тренто, Италия, 3–7 апреля 2006 г.; стр. 3–7.

27. Чимиано П.; Фёлькер. J. На пути к крупномасштабной, открытой и основанной на онтологии именованной сущности

классификации. В материалах Международной конференции по последним достижениям в области обработки естественных языков

(RANLP 2005), Боровец, Болгария, 21–23 сентября 2005 г .; стр.166–172.

28. Маллот, Х.А.; Biilthoff, HH; Литтл, Дж. Дж.; Борер, С. Отображение обратной перспективы упрощает

вычисление оптического потока и обнаружение препятствий. биол. киберн. 1991, 64, 177–185.

29. Гош А.; Вольтер, Д.Р.; Эндрюс, Дж. Г.; Чен, Р. Широкополосный беспроводной доступ с

WiMax/802. 16: Текущие контрольные показатели производительности и будущий потенциал. коммун. Маг. IEEE.

16: Текущие контрольные показатели производительности и будущий потенциал. коммун. Маг. IEEE.

2005, 43, 129–136.

30. Макрис Д.; Эллис, Т. Обнаружение пути в видеонаблюдении. Изображение Виз. вычисл. 2002, 20, 895–903.

31. Моррис, Б.Т.; Триведи, М.М. Обзор обучения и анализа траектории на основе зрения для наблюдения

. IEEE транс. Цепи Сист. Видео Техн. 2008, 18, 1114–1127.

32. Макрис Д.; Эллис, Т. Автоматическое обучение семантической модели сцены, основанной на деятельности. In

Proceedings of the IEEE Conference on Advanced Video and Signal Based Surveillance, Майами,

Флорида, США, 21–22 июля 2003 г.; стр.183–188.

33. Ван, X.; Тиу, К .; Гримсон, Э. Изучение моделей семантических сцен с помощью анализа траекторий.

Лект. Примечания Вычисл. науч. 2006, 3953/2006, 110–123.

Робот-охранник | Беспроводные видеокамеры на автономном мобильном роботе на солнечных батареях

Обеспечение безопасности охраняемой территории часто связано с периодической сменой позиций видеонаблюдения. Автономный мобильный робот S5s на солнечных батареях эффективно решает эту задачу.Наряду с панорамной системой видеонаблюдения этот мобильный робот оснащен солнечными панелями, которые подзаряжают его встроенные аккумуляторы. Электроэнергии, вырабатываемой солнечными панелями, достаточно для круглосуточного питания системы видеонаблюдения и передачи видео через WiFi.

Автономный мобильный робот S5s на солнечных батареях эффективно решает эту задачу.Наряду с панорамной системой видеонаблюдения этот мобильный робот оснащен солнечными панелями, которые подзаряжают его встроенные аккумуляторы. Электроэнергии, вырабатываемой солнечными панелями, достаточно для круглосуточного питания системы видеонаблюдения и передачи видео через WiFi.

Система наблюдения на солнечной энергии

В районах с большим количеством солнечных дней солнечные батареи могут в достаточной степени восполнять энергию, затрачиваемую роботом на передвижение. Для обеспечения длительной автономной работы без подзарядки от внешнего источника S5s оснащен интеллектуальной системой, которая прогнозирует расход энергии и скорость восполнения электроэнергии.В зависимости от интенсивности солнечного излучения в течение дня система рассчитывает расстояние, которое робот способен преодолеть без разрядки аккумуляторов.

Солнечные панели S5s установлены на вращающемся механизме, что позволяет им отслеживать движение солнца по небу и, таким образом, получать максимально возможную мощность от солнца. Робот-охранник на солнечных батареях выпускается в двух вариантах. Солнечные панели в одном варианте в два раза больше, чем в другом варианте, в результате чего вырабатывается вдвое больше электроэнергии.Вариант робота с меньшей площадью панелей предназначен для видеонаблюдения, где позиционирование редко меняется, или для работы в низких широтах.

Робот-охранник на солнечных батареях выпускается в двух вариантах. Солнечные панели в одном варианте в два раза больше, чем в другом варианте, в результате чего вырабатывается вдвое больше электроэнергии.Вариант робота с меньшей площадью панелей предназначен для видеонаблюдения, где позиционирование редко меняется, или для работы в низких широтах.

Робот для видеонаблюдения в сельском хозяйстве

Некоторые территории необходимо поставить под видеонаблюдение лишь на короткое время, поэтому оснащение их стационарными системами видеонаблюдения нецелесообразно. Такие проблемы часто возникают в сельскохозяйственных условиях. Например, видеонаблюдение за полями может потребоваться только тогда, когда урожай достигает зрелости.Наблюдение за пастбищами выгодно только тогда, когда вокруг них бродит скот. Кроме того, пастбища, поля и холмы, оптимальные для наблюдения, в большинстве случаев не имеют электроснабжения.

Для сельскохозяйственного сектора мобильное видеонаблюдение с использованием робота-охранника на солнечных батареях намного эффективнее, чем установка стационарных систем наблюдения. Мобильные роботы не требуют создания дорогостоящей инфраструктуры, установки столбов или прокладки кабеля.Удобно, что за доставкой робота следует настройка спецификаций положения, включающая время рабочих смен. Кроме того, роботы, оснащенные солнечными панелями, будут исправно выполнять свои функции без вмешательства человека, а периодическое автоматизированное перемещение роботов создаст дополнительные трудности для потенциальных злоумышленников.

Мобильные роботы не требуют создания дорогостоящей инфраструктуры, установки столбов или прокладки кабеля.Удобно, что за доставкой робота следует настройка спецификаций положения, включающая время рабочих смен. Кроме того, роботы, оснащенные солнечными панелями, будут исправно выполнять свои функции без вмешательства человека, а периодическое автоматизированное перемещение роботов создаст дополнительные трудности для потенциальных злоумышленников.

Решения для обеспечения безопасности ферм и ранчо

Видеозапись, снятая с удаленного участка на ранчо или ферме, может быть полезна для расследования происшествий.Роботы-охранники, разработанные для сельскохозяйственных приложений, имеют режим архивации видео, позволяющий пользователю получать доступ к записям, когда это необходимо, без необходимости постоянного наблюдения за изображениями с камер. Характеристики встроенного видеорегистратора предусматривают хранение видеоархива со всех камер до месяца.

Система слежения за солнечным светом, установленная в мобильных роботах, обеспечивает полную автономию, что позволяет длительное время использовать их на ферме или ранчо. Робот на солнечных батареях не может постоянно патрулировать ферму или ранчо, но он способен осуществлять стационарное видеонаблюдение без перерывов, происходящих от зарядки аккумуляторов, в отличие от роботов, которые могут заряжаться только от стационарных зарядных устройств.Робот для наблюдения за безопасностью на солнечной энергии не тратит время на переход к внешнему зарядному устройству и тратит еще несколько часов на зарядку; осуществляет видеонаблюдение без перерыва.

Робот на солнечных батареях не может постоянно патрулировать ферму или ранчо, но он способен осуществлять стационарное видеонаблюдение без перерывов, происходящих от зарядки аккумуляторов, в отличие от роботов, которые могут заряжаться только от стационарных зарядных устройств.Робот для наблюдения за безопасностью на солнечной энергии не тратит время на переход к внешнему зарядному устройству и тратит еще несколько часов на зарядку; осуществляет видеонаблюдение без перерыва.

Беспроводное видеонаблюдение

Автономный охранный робот оснащен панорамной системой видеонаблюдения, состоящей из шести камер кругового обзора и поворотной камеры для отслеживания движения на большом расстоянии. Изображение со всех камер передается по WiFi на ПЦН или на ноутбук сотрудника службы безопасности.Система видеонаблюдения имеет встроенный видеорегистратор с функцией обнаружения движения. В автоматическом режиме система видеонаблюдения использует 360-градусную камеру для поиска источников движения. В ручном режиме операторы робота могут управлять камерой по своему усмотрению.

В ручном режиме операторы робота могут управлять камерой по своему усмотрению.

Робот-охранник осуществляет удаленное видеонаблюдение с использованием технологии беспроводной передачи данных WiFi. При использовании встроенных всенаправленных антенн расстояние передачи данных между роботами и базовой станцией может достигать более полумили.Для передачи видео на расстояние в несколько миль необходимо использовать направленную антенну на приемной стороне в Центральном мониторе. При наличии препятствий между роботом и станцией мониторинга, таких как здания или тяжелые транспортные средства, возможно использование дополнительного робота для передачи сигнала.

Интеллектуальное видеонаблюдение: последние тенденции и перспективы

Системы видеонаблюдения, также известные как замкнутое телевидение (CCTV), широко используются в различных условиях, включая общественные места, общественную инфраструктуру, коммерческие здания и многое другое.В большинстве случаев они используются для двойного назначения: для мониторинга физических объектов и пространств в режиме реального времени и для просмотра собранной видеоинформации для определения индикаторов безопасности и планирования мер безопасности.

Несмотря на то, что системы видеонаблюдения десятилетиями были неотъемлемой частью государственного сектора и сектора безопасности, существует значительный интерес к ним за пределами этих отраслей. Этот интерес во многом обусловлен ростом уровня преступности и угроз безопасности по всему миру, что способствует постоянному росту рынка видеонаблюдения.Согласно недавнему отчету Mordor Intelligence, рынок видеонаблюдения оценивался в 29,98 млрд долларов в 2016 году и, как ожидается, достигнет 72,19 млрд долларов к 2022 году. , масштабируемость и точность решений для видеонаблюдения. Что движет основными технологическими трендами видеонаблюдения? Как лучше всего их использовать?

Эволюция систем видеонаблюдения обусловлена следующими технологическими тенденциями:

Интеллектуальный и контекстно-зависимый сбор видеоданных

Последние достижения в области обработки сигналов позволяют разрабатывать интеллектуальные системы видеонаблюдения, особенно системы, которые могут гибко адаптировать скорость сбора видеоданных. В частности, всякий раз, когда обнаруживается индикатор инцидента безопасности, скорость сбора данных увеличивается, чтобы предоставить более полную информацию для более точного и достоверного анализа.

В частности, всякий раз, когда обнаруживается индикатор инцидента безопасности, скорость сбора данных увеличивается, чтобы предоставить более полную информацию для более точного и достоверного анализа.

Инфраструктуры больших данных

Современные инфраструктуры больших данных открыли новые горизонты для хранения и доступа к видеоданным, которые характеризуются 4V больших данных: объем, скорость, разнообразие и достоверность. В частности, сбор огромных объемов данных с нескольких камер, включая потоковые данные с высокой скоростью приема, теперь стал намного проще, чем в прошлом.Системы больших данных предоставляют средства для создания и внедрения архитектур видеонаблюдения, которые легко и экономично масштабируются.

Системы потоковой передачи данных

За последние пару лет появилось много потоковых систем. Последние предоставляют функциональные возможности для управления потоками и потоковой аналитики, являясь при этом важной частью ранее обсуждавшихся систем больших данных.

Прогнозная аналитика и искусственный интеллект (ИИ)

2016 и 2017 годы были важными годами в истории искусственного интеллекта из-за появления прорывных подходов к глубокому обучению, подобных тем, которые используются в движке Alpha AI от Google.Эволюция глубоких нейронных сетей может быть непосредственно использована в системах видеонаблюдения, чтобы наделить их исключительным интеллектом и сделать процессы наблюдения более эффективными. Например, искусственный интеллект может обеспечить прогнозную аналитику, которая позволяет операторам безопасности предвидеть инциденты безопасности и заранее готовиться к ним.

Дроны и Интернет вещей (IoT)

Объединение устройств IoT и интеллектуальных объектов с системами видеонаблюдения также станет ключом к обеспечению следующего поколения функций безопасности и наблюдения.В этом направлении в настоящее время развертываются беспилотные летательные аппараты (БПЛА) (т.е. дроны), чтобы обеспечить универсальность и функциональность видеонаблюдения, которые вряд ли возможны на основе обычных стационарных камер.

Интеграция физической и кибербезопасности

Продолжающаяся цифровая трансформация промышленных активов и процессов постепенно приводит к сближению мер физической и кибербезопасности. Системы видеонаблюдения играют ключевую роль в этой конвергенции, поскольку они представляют собой ИТ-инфраструктуру, которую можно использовать для наблюдения за физическими областями.Следовательно, их можно гибко интегрировать с другими системами кибербезопасности для целостного и интегрированного подхода к безопасности и наблюдению.

Проектирование систем видеонаблюдения

Вышеперечисленные технологии открывают новые горизонты в разработке, внедрении и эксплуатации интеллектуальных систем видеонаблюдения. Но интегрировать и в полной мере использовать функциональные возможности этих технологий должны разработчики и специалисты по внедрению систем видеонаблюдения. Для этого важно разработать и внедрить правильную архитектуру вашей инфраструктуры видеонаблюдения.Современные архитектуры систем видеонаблюдения следуют парадигме граничных/туманных вычислений, чтобы обрабатывать видеоинформацию ближе к полю. Это позволяет им экономить на полосе пропускания и выполнять мониторинг безопасности в режиме реального времени. Камеры развернуты на границе сети как часть пограничных узлов, способных захватывать и обрабатывать видеокадры. Пограничные узлы также могут реализовывать интеллектуальные функции сбора данных путем настройки частоты кадров в зависимости от определенного контекста безопасности. Более того, они подключены к облачной инфраструктуре, где информация с нескольких камер подключается, просматривается и анализируется в более грубых временных масштабах.

Это позволяет им экономить на полосе пропускания и выполнять мониторинг безопасности в режиме реального времени. Камеры развернуты на границе сети как часть пограничных узлов, способных захватывать и обрабатывать видеокадры. Пограничные узлы также могут реализовывать интеллектуальные функции сбора данных путем настройки частоты кадров в зависимости от определенного контекста безопасности. Более того, они подключены к облачной инфраструктуре, где информация с нескольких камер подключается, просматривается и анализируется в более грубых временных масштабах.

Архитектуры

граничных/туманных вычислений также являются идеальным выбором для поддержки сочетания видеонаблюдения с представленными технологиями. Дроны IoT должны быть интегрированы с соответствующими граничными узлами как часть архитектуры мобильных граничных вычислений. Потоковая аналитика в реальном времени должна выполняться на периферии, а не в облаке системы видеонаблюдения. Функции глубокого обучения можно развернуть как на периферии, так и на облачном уровне. Глубокие нейронные сети на периферии могут поддерживать извлечение сложных шаблонов безопасности в режиме реального времени.В то же время извлечение шаблонов безопасности и знаний о больших территориях, охваченных множеством граничных узлов (например, общегородские развертывания), возможно только за счет развертывания глубокого обучения в облаке. В целом довольно сложно решить, следует ли размещать некоторые функции в облаке или на периферии. Соответствующие решения обычно связаны с поиском компромиссов (например, скорость обработки по сравнению с точностью обработки для какой-либо функции наблюдения).

Глубокие нейронные сети на периферии могут поддерживать извлечение сложных шаблонов безопасности в режиме реального времени.В то же время извлечение шаблонов безопасности и знаний о больших территориях, охваченных множеством граничных узлов (например, общегородские развертывания), возможно только за счет развертывания глубокого обучения в облаке. В целом довольно сложно решить, следует ли размещать некоторые функции в облаке или на периферии. Соответствующие решения обычно связаны с поиском компромиссов (например, скорость обработки по сравнению с точностью обработки для какой-либо функции наблюдения).

Системы видеонаблюдения могут извлечь выгоду из открытых архитектур от нескольких поставщиков оборудования. Это связано с тем, что решение для наблюдения может включать в себя различные устройства и способы видеозахвата (например, камеры высокой четкости, проводные и беспроводные камеры, камеры в дронах/БПЛА и т. д.). Открытая архитектура может обеспечить гибкость, простоту развертывания и технологическую долговечность. В последнее время были предприняты попытки представить открытую, основанную на стандартах архитектуру для граничных/туманных вычислений, чтобы представить видеонаблюдение как одно из основных применений туманных вычислений.

В последнее время были предприняты попытки представить открытую, основанную на стандартах архитектуру для граничных/туманных вычислений, чтобы представить видеонаблюдение как одно из основных применений туманных вычислений.

Проблемы и рекомендации по развертыванию

Помимо спецификации правильной архитектуры периферийных вычислений, развертывателям систем видеонаблюдения приходится сталкиваться и с другими проблемами. Одна из этих проблем касается защиты конфиденциальности и соблюдения правил защиты данных. Действительно, развертывание датчиков наблюдения регулируется законами и директивами о конфиденциальности и защите данных, которые иногда накладывают ограничения на характер и масштаб развертывания.Аналогичным образом, использование дронов также должно соответствовать соответствующим правилам.

Еще одна проблема касается уровня автоматизации решения. В то время как автоматизация, как правило, желательна для охвата и мониторинга более широких областей без дополнительных человеческих ресурсов, человеческий анализ и вмешательство по-прежнему являются ключом к надежности общего решения. Более того, еще одна проблема связана с новыми угрозами, которые могут исходить из киберфизической природы систем видеонаблюдения. Физическая атака может сопровождаться кибератакой на инфраструктуру видеонаблюдения, как средство компрометации способности последней обнаруживать инцидент физической безопасности.

Более того, еще одна проблема связана с новыми угрозами, которые могут исходить из киберфизической природы систем видеонаблюдения. Физическая атака может сопровождаться кибератакой на инфраструктуру видеонаблюдения, как средство компрометации способности последней обнаруживать инцидент физической безопасности.

Еще одна проблема касается внедрения аналитики на основе данных (т. е. как части прогнозной аналитики и ИИ), для чего требуются большие объемы данных с инцидентами безопасности, которые вряд ли доступны. ИИ на периферии (например, легкие и эффективные глубокие нейронные сети) все еще находится в зачаточном состоянии, несмотря на появление инновационных стартапов с продуктами и услугами периферийного ИИ.

Чтобы справиться с этими проблемами, разработчикам и развертывателям решений для видеонаблюдения необходимо лучше соблюдать стандарты и правила, а также применять подход постепенного/поэтапного развертывания.Последнее должно обеспечить плавный переход от ручных систем, т. е. систем, опосредованных человеком-оператором, к полностью автоматизированному визуальному наблюдению на основе ИИ. Также требуется постепенное развертывание управляемой данными аналитики, начиная с простых правил и переходя к более сложным методам машинного обучения, которые могут обнаруживать более сложные асимметричные модели атак. Еще одна передовая практика — развертывание открытых архитектур, которые могут вместить как будущие, так и устаревшие датчики наблюдения, как средство использования расширенных функций с наилучшим соотношением цены и качества.В целом, современные решения для видеонаблюдения могут быть очень инновационными, поскольку они могут включать в себя передовые ИТ и сетевые технологии.

е. систем, опосредованных человеком-оператором, к полностью автоматизированному визуальному наблюдению на основе ИИ. Также требуется постепенное развертывание управляемой данными аналитики, начиная с простых правил и переходя к более сложным методам машинного обучения, которые могут обнаруживать более сложные асимметричные модели атак. Еще одна передовая практика — развертывание открытых архитектур, которые могут вместить как будущие, так и устаревшие датчики наблюдения, как средство использования расширенных функций с наилучшим соотношением цены и качества.В целом, современные решения для видеонаблюдения могут быть очень инновационными, поскольку они могут включать в себя передовые ИТ и сетевые технологии.

Как лучше всего обновить или развернуть собственную инфраструктуру видеонаблюдения? Начните с подробного описания ваших требований к безопасности и бизнесу и надежного технологического партнера, который интегрирует и развернет систему от вашего имени.

Журнал Security Middle East | Автономные решения для видеонаблюдения на базе IP становятся нормой на рынке коммерческой безопасности Ближнего Востока

29 окт Автономные IP-решения для видеонаблюдения становятся нормой на рынке коммерческой безопасности Ближнего Востока

Опубликовано в 11:02

в Интерсек, Новости

Клэр Махони

Искусственный интеллект будет играть важную роль в будущем рынка коммерческой безопасности Ближнего Востока, поскольку взаимосвязанные системы видеонаблюдения и автономные IP-решения становятся нормой, говорит глава мирового производителя систем видеонаблюдения.

Гаурав Кемка, директор CP PLUS, сказал, что анализ множества данных для поиска ответов и содействия быстрому принятию решений стал проще благодаря видеоаналитике и цифровому наблюдению, решая множество проблем в различных приложениях, от небольших торговых точек до высокопоставленные правительственные спецслужбы.

«Существует бесчисленное множество возможностей и проблем, которые ждут своего решения с помощью видеоаналитики, поскольку вычислительная мощность IP-камер продолжает улучшаться, — сказал Кемка.«Преимущества будут видны во многих секторах, от помощи спецслужбам до местных торговых точек, и, возможно, в будущем полностью прогнозирующая система наблюдения может стать реальностью».

CP PLUS — один из более чем 1300 экспонентов из 59 стран на предстоящей выставке Intersec 2019 в Дубае, ведущей мировой выставке в области безопасности, защиты и противопожарной защиты. Кемка сказал, что в прошлом году компания завершила множество проектов на Ближнем Востоке, выделив Landmark Group в ОАЭ как один из своих флагманов.

«The Landmark Group — многонациональный конгломерат, занимающийся потребительской розничной торговлей, а также имеет интересы в сфере гостеприимства и отдыха, здравоохранения и управления торговыми центрами», — добавил Кемка. Круглосуточное наблюдение было основным требованием для обширной сети торговых точек Landmark Group, и CP PLUS предоставила для этой цели более 1500 IP-камер.

В то время как розничная торговля является одной из отраслевых вертикалей, которая извлекла выгоду из предложений с добавленной стоимостью интегрированных систем безопасности и видеоаналитики, Кемка сказал, что почти все другие отраслевые вертикали в настоящее время завоевывают популярность: «Сегодня безопасность перешла от потребности в безопасности к необходимости добавления ценности. и инструмент для людей и процессов», — сказал Кемка.

«При интеграции с другими аспектами безопасности, такими как системы пожарной сигнализации и сигнализации, он может не только создать полную экосистему безопасности, но и оказать огромную поддержку для управления операциями и персоналом. Таким образом, все вертикали, будь то банковское дело, образование, гостиничный бизнес, правоохранительные органы, недвижимость, розничная торговля или транспорт, осознали потребность и полностью приняли ее».

Таким образом, все вертикали, будь то банковское дело, образование, гостиничный бизнес, правоохранительные органы, недвижимость, розничная торговля или транспорт, осознали потребность и полностью приняли ее».

CP PLUS расскажет о технологиях искусственного интеллекта и Интернета вещей на выставке Intersec 21 st , которая пройдет с 20 по 22 января в Дубайском международном выставочном центре.

Он выступит вместе с более чем 500 глобальными поставщиками решений в секции коммерческой безопасности трехдневного мероприятия, крупнейшей из семи специализированных выставочных секций, которые включают в себя пожарно-спасательную службу, безопасность и здоровье, национальную безопасность и полицию, физическую безопасность и безопасность периметра, Информационная безопасность и Умный дом и автоматизация зданий.

Многие другие ведущие мировые поставщики решений в области безопасности также подтвердили свое участие в выпуске Intersec 21 st , в том числе 18 из 20 лучших мировых компаний, таких как Hikvision, Assa Abloy, Axis Communications, Flir Systems, Hanwha Techwin, Avigilon. , Infinova, Nedap, IDIS и Milestone Systems.

, Infinova, Nedap, IDIS и Milestone Systems.

Intersec 2019 проводится под патронажем Его Высочества шейха Мансура бин Мохаммеда бин Рашида Аль Мактума и при поддержке полиции Дубая, Полицейской академии Дубая, Гражданской обороны Дубая, SIRA и муниципалитета Дубая.

Более подробная информация о выставке доступна по адресу: www.intersecexpo.com.

Новая автономная надежная схема видеомониторинга

В связи с непрерывным развитием и применением технологии мониторинга, которая включает в себя все более конфиденциальную информацию, глобальный спрос на системы видеомониторинга резко вырос.В результате технология видеонаблюдения получила широкое внимание как в стране, так и за рубежом. Традиционные системы видеонаблюдения сталкиваются с угрозами безопасности разной степени серьезности с точки зрения атаки, хранения, передачи и т. д., что приводит к разной степени нарушения прав пользователей. Поэтому мы предлагаем систему видеомониторинга на базе блокчейн-SM под названием BSVMS. Для защиты от вторжения на внешние устройства, риска внутренних атак и проблем с хранением в системе мониторинга мы используем коммерческие криптографические алгоритмы для выполнения обработки шифрования изображений через сеть визуальных изменений в процессе обработки изображений, тем самым обеспечивая безопасность видеоданные из источника.Чтобы решить проблему, связанную с тем, что прикладное программное обеспечение и данные видеонаблюдения могут быть повреждены, мы используем блокчейн-технологии, защищенные от несанкционированного доступа и отслеживаемые, для создания надежной системы видеонаблюдения. В системе ни один член не может запрашивать исходные данные мониторинга. Для решения проблем безопасности при сетевой передаче мы используем коммерческий криптографический алгоритм для многоуровневого шифрования, чтобы обеспечить безопасность данных во время передачи, гарантировать конфиденциальность системы и реализовать внутренний автономный контроль.Затем мы проводим тесты и анализ безопасности эффективности шифрования и дешифрования алгоритма SM4, используемого в системе, производительности блокчейна и общей производительности.

Для защиты от вторжения на внешние устройства, риска внутренних атак и проблем с хранением в системе мониторинга мы используем коммерческие криптографические алгоритмы для выполнения обработки шифрования изображений через сеть визуальных изменений в процессе обработки изображений, тем самым обеспечивая безопасность видеоданные из источника.Чтобы решить проблему, связанную с тем, что прикладное программное обеспечение и данные видеонаблюдения могут быть повреждены, мы используем блокчейн-технологии, защищенные от несанкционированного доступа и отслеживаемые, для создания надежной системы видеонаблюдения. В системе ни один член не может запрашивать исходные данные мониторинга. Для решения проблем безопасности при сетевой передаче мы используем коммерческий криптографический алгоритм для многоуровневого шифрования, чтобы обеспечить безопасность данных во время передачи, гарантировать конфиденциальность системы и реализовать внутренний автономный контроль.Затем мы проводим тесты и анализ безопасности эффективности шифрования и дешифрования алгоритма SM4, используемого в системе, производительности блокчейна и общей производительности. Экспериментальные результаты показывают, что в этой системной среде эффективность шифрования и дешифрования алгоритма SM4 выше, чем у других алгоритмов, и что используемый блокчейн соответствует отраслевым стандартам.

Экспериментальные результаты показывают, что в этой системной среде эффективность шифрования и дешифрования алгоритма SM4 выше, чем у других алгоритмов, и что используемый блокчейн соответствует отраслевым стандартам.

1. Введение

С быстрым развитием современной науки и техники построение сетевой инфраструктуры становится все более надежным, а применение технологий сетевого видеонаблюдения постепенно расширяется.Технология видеонаблюдения широко используется, особенно в чувствительных отраслях. В дополнение к тенденции быстрого развития проблема безопасности данных систем сетевого видеонаблюдения становится все более очевидной. В частности, когда технология мониторинга широко используется, отслеживаемый контент может включать государственные секреты, военную разведку, коммерческую тайну, личную информацию и другую конфиденциальную информацию. После утечки возникнут большие риски для безопасности, что даст преступникам возможность нанести вред предприятиям и семьям посредством видеонаблюдения и даже поставить под угрозу национальную и социальную безопасность [1]. Поэтому важнейшим вопросом в настоящее время является повышение безопасности систем сетевого видеонаблюдения.

Поэтому важнейшим вопросом в настоящее время является повышение безопасности систем сетевого видеонаблюдения.

Эпидемия COVID-19 способствовала развитию индустрии видеонаблюдения. Тепловизионные камеры, оснащенные коллаторами черного тела и решениями для анализа видео с распознаванием лиц, в настоящее время являются основными решениями для проверки подозрительных случаев в общественных местах, таких как железнодорожные вокзалы, аэропорты, больницы и супермаркеты. Инфракрасные тепловизионные камеры широко используются при высокотемпературном досмотре в общественных местах [2].Государственный совет включил оборудование для измерения температуры в инфракрасном диапазоне и сопутствующие товары в список основных материалов для борьбы с эпидемией, а это означает, что производство и транспортировка этих материалов должны быть гарантированы и приоритетны. На ранней стадии эпидемии соответствующие новости в основном были сосредоточены на последних достижениях и сводках данных, чтобы удовлетворить спрос общественности на достоверную информацию. На данном этапе общественность находится в состоянии информационного голода. В особых случаях видеонаблюдение в режиме реального времени без комментариев, монтажа и какой-либо обработки стало ключом к борьбе с эпидемией.Осведомленность людей о безопасности растет с каждым днем, и системы сетевого видеонаблюдения постепенно становятся важным способом поддержания личной и социальной безопасности; таким образом, эти системы получили широкое внимание со стороны всех слоев общества и показали тенденцию к быстрому развитию с момента их создания. Интеллектуальный видеомониторинг появляется в концепции распределенного видеомониторинга [3, 4], которая дополняет режим мониторинга децентрализованным и централизованным видеомониторингом и без ограничений расширяет область наблюдения.Вездесущий Интернет и локальная сеть используются для реализации приложений plug-and-play в рамках всей сети [5]. Большинство систем видеонаблюдения могут вести надежный мониторинг 24 часа в сутки и могут реализовывать беспилотные режимы наблюдения.

На данном этапе общественность находится в состоянии информационного голода. В особых случаях видеонаблюдение в режиме реального времени без комментариев, монтажа и какой-либо обработки стало ключом к борьбе с эпидемией.Осведомленность людей о безопасности растет с каждым днем, и системы сетевого видеонаблюдения постепенно становятся важным способом поддержания личной и социальной безопасности; таким образом, эти системы получили широкое внимание со стороны всех слоев общества и показали тенденцию к быстрому развитию с момента их создания. Интеллектуальный видеомониторинг появляется в концепции распределенного видеомониторинга [3, 4], которая дополняет режим мониторинга децентрализованным и централизованным видеомониторингом и без ограничений расширяет область наблюдения.Вездесущий Интернет и локальная сеть используются для реализации приложений plug-and-play в рамках всей сети [5]. Большинство систем видеонаблюдения могут вести надежный мониторинг 24 часа в сутки и могут реализовывать беспилотные режимы наблюдения. Большое количество электронного оборудования может заменить персонал и приборы для достижения цели мониторинга, что значительно сокращает использование человеческих и финансовых ресурсов и является более эффективным [6, 7].

Большое количество электронного оборудования может заменить персонал и приборы для достижения цели мониторинга, что значительно сокращает использование человеческих и финансовых ресурсов и является более эффективным [6, 7].

В то время как наступление эры 5G открывает перед видеомониторингом более широкие возможности для глобального развития, оно также создает проблемы для технологии видеобезопасности.Текущие проблемы систем видеонаблюдения следующие: (1) Интерфейсное оборудование имеет риск вторжения. Интерфейсные устройства имеют значительные преимущества, такие как круглосуточная бесперебойная работа, мощная вычислительная мощность, высокая пропускная способность доступа и большое количество устройств. Поэтому преступники склонны вторгаться во внешние устройства. Преступники могут взломать относительно слабые пароли силой и украсть конфиденциальные данные высокого риска через соответствующие системные уязвимости [8, 9]. (2) Прикладное программное обеспечение и данные могут быть повреждены. Это эпоха больших данных. Видеомониторинг фокусируется на прикладном программном обеспечении и интеллектуальном анализе данных, но также делает прикладное программное обеспечение и данные наиболее непосредственными целями преступников. Люди используют большие данные для получения эффективной информации, но в то же время данные также уязвимы для атак и незаконного использования преступниками [10–13]. (3) Как правило, при передаче видео по сетям возникают проблемы с безопасностью. Наилучшей безопасностью обладают универсальные видеоканалы, за ними следуют виртуальные частные сети, а наихудшую безопасность имеют сети общего пользования и мобильные сети [14, 15].В настоящее время все больше интерфейсных устройств доступа используют для передачи мобильный Интернет и общедоступные сети. Хотя будут предприняты определенные меры безопасности доступа, по-прежнему трудно избежать вторжения преступников, и нельзя гарантировать абсолютную безопасность передаваемых данных [16]. (4) Что касается риска внутренних атак, то при проектировании систем сетевого видеонаблюдения проблемы безопасности, вызванные внутренними сетевыми атаками, обычно редко учитываются.

Это эпоха больших данных. Видеомониторинг фокусируется на прикладном программном обеспечении и интеллектуальном анализе данных, но также делает прикладное программное обеспечение и данные наиболее непосредственными целями преступников. Люди используют большие данные для получения эффективной информации, но в то же время данные также уязвимы для атак и незаконного использования преступниками [10–13]. (3) Как правило, при передаче видео по сетям возникают проблемы с безопасностью. Наилучшей безопасностью обладают универсальные видеоканалы, за ними следуют виртуальные частные сети, а наихудшую безопасность имеют сети общего пользования и мобильные сети [14, 15].В настоящее время все больше интерфейсных устройств доступа используют для передачи мобильный Интернет и общедоступные сети. Хотя будут предприняты определенные меры безопасности доступа, по-прежнему трудно избежать вторжения преступников, и нельзя гарантировать абсолютную безопасность передаваемых данных [16]. (4) Что касается риска внутренних атак, то при проектировании систем сетевого видеонаблюдения проблемы безопасности, вызванные внутренними сетевыми атаками, обычно редко учитываются. Поэтому большинство видеосервисов находятся в открытой сетевой среде, что делает эти видеосервисы уязвимыми для искусственных атак, таких как перехват данных, кража информации, фальсификация данных, добавление и удаление данных [17].(5) Для обеспечения безопасного хранения данные изображений видеонаблюдения будут храниться в памяти этих камер в течение значительного периода времени, а традиционные камеры неизбежно будут захватывать другую нерелевантную фоновую информацию об окружающей среде. Хакеры могут использовать обычный режим взлома для незаконного проникновения [18–22].

Поэтому большинство видеосервисов находятся в открытой сетевой среде, что делает эти видеосервисы уязвимыми для искусственных атак, таких как перехват данных, кража информации, фальсификация данных, добавление и удаление данных [17].(5) Для обеспечения безопасного хранения данные изображений видеонаблюдения будут храниться в памяти этих камер в течение значительного периода времени, а традиционные камеры неизбежно будут захватывать другую нерелевантную фоновую информацию об окружающей среде. Хакеры могут использовать обычный режим взлома для незаконного проникновения [18–22].