Схема подключения проходного выключателя с 2х мест

При организации освещения может возникнуть необходимость управления источником света с двух отдаленных друг от друга мест — для этого применяется одноклавишный или двухклавишный проходной выключатель. Конструктивно от обычного устройство отличается только лишь наличием дополнительного контакта и схемой подключения, а внешний вид, способы монтажа и крепления абсолютно идентичны.

Применяется, когда, например, существует длинный коридор и необходимо при входе в помещение включить освещение, а затем, преодолев его, выключить свет в другом конце. Аналогично эту же процедуру можно выполнить и в обратном направлении. Проходной выключатель работает только в паре с подобным ему устройством, в отличие от обычного. В качестве управляемого прибора может быть не только светильник, но и другой, в зависимости от условий установки и нужд, электроприбор, но чаще всего все-таки это коммутация цепей освещения.

к содержанию ↑

Каков принцип работы проходного выключателя

Принцип работы коммутационного устройства заключается в переключении цепей, поэтому его логичнее называть проходным переключателем, нежели выключателем. При нажатии на клавишу подвижный контакт перекидывается с одной клеммы на другую, тем самым замыкая или размыкая электрическую цепь. В связи с этим у переключателя нет четкого положения «Включено» или «Отключено» в одном направлении. На самом корпусе наносятся только стрелочки, указывающие направление положения.

При нажатии на клавишу подвижный контакт перекидывается с одной клеммы на другую, тем самым замыкая или размыкая электрическую цепь. В связи с этим у переключателя нет четкого положения «Включено» или «Отключено» в одном направлении. На самом корпусе наносятся только стрелочки, указывающие направление положения.

Подключение двух выключателей к одной цепи абсолютно оправданно и необходимо, так как главная задача — управление освещением с двух различных удаленных мест.

к содержанию ↑

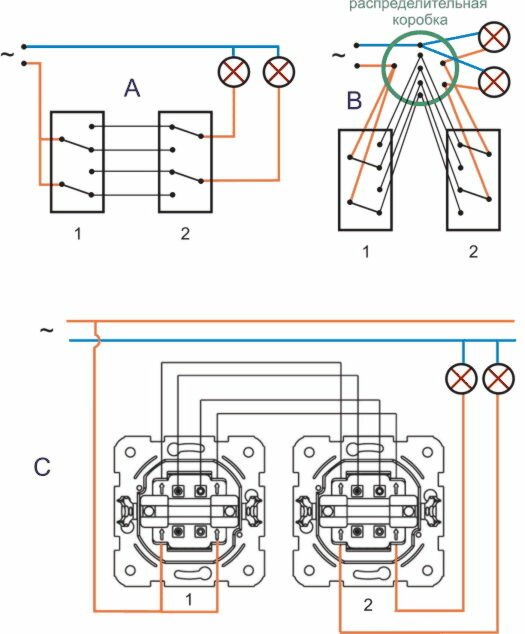

Схемы подключения различных видов проходных переключателей

Существует несколько видов таких устройств для раздельного включения одной или нескольких групп светильников.

Главный критерий при выборе нужного выключателя — количество клавиш, которое должно полностью соответствовать числу групп включаемых источников искусственного света.

С развитием технологий появляются на рынке и другие типы таких переключателей, различающихся по типу управления:

- клавишные;

- сенсорные;

- с пультом дистанционного управления.

Принцип их действия и область применения остаются неизменными.

к содержанию ↑

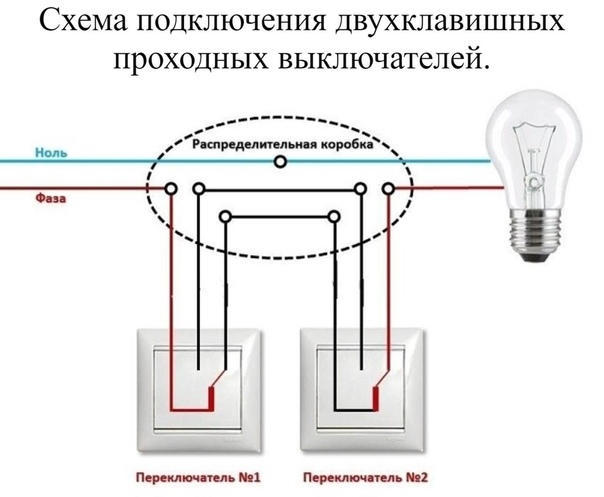

Схема подключения одноклавишного выключателя

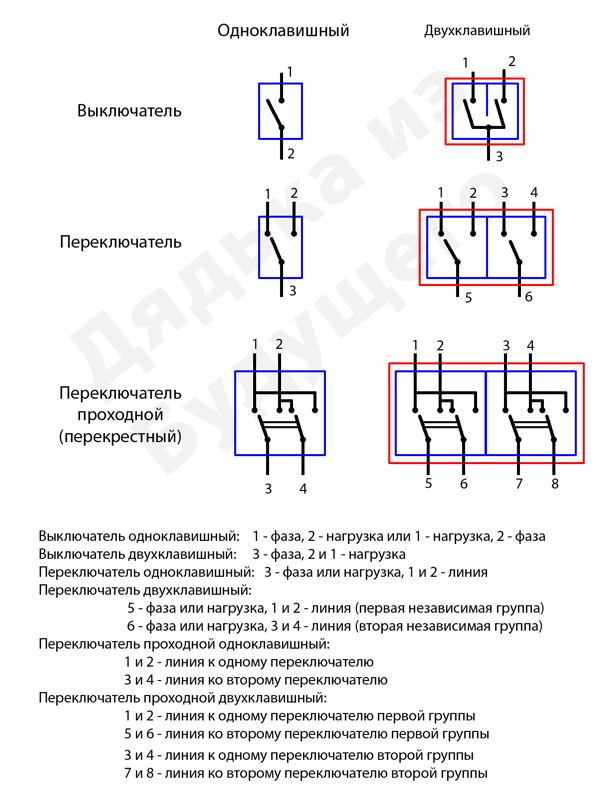

Перед тем как приступить непосредственно к монтажу, нужно ознакомиться со схемой подключения и маркировкой выводов.

Чаще всего входная фазная клемма будет подписана буквой «L», а другие два выходных контакта переключателя — цифрами «1» и «2».

В одном из положений контакты замыкают цепь, и через источник света проходит ток, который заставляет его излучать световой поток. Пройдя по помещению или лестнице, пользователь нажмет на клавишу второго переключателя и произойдет размыкание цепи. Если другой человек захочет пройти по тому же освещенному коридору и нажмет на первый, вновь схема перейдет в замкнутую цепь и тем самым включит светильник.

Теперь, разобравшись, как работает схема, можно перейти непосредственно и к самому монтажу. Для этого будет проще воспользоваться так называемой монтажной схемой.

В качестве элемента освещения может служить не только одна лампа или один светильник, а и целая группа источников света, главное — учесть, что рабочий ток не должен превышать величину, указанную на самом выключателе. Общий ток нескольких параллельно подключенных светильников будет равен общей мощности, поделенной на напряжение сети.

Общий ток нескольких параллельно подключенных светильников будет равен общей мощности, поделенной на напряжение сети.

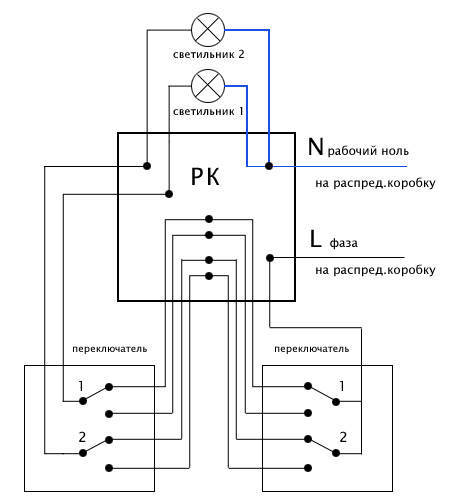

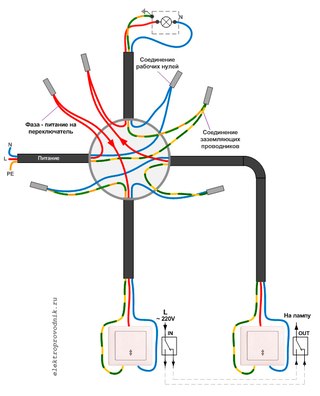

Сама процедура монтажа и подключения проходного переключателя почти не отличается от установки обычного, разница только лишь в количестве клемм. В связи с этим к устройству нужно будет проложить не двухжильный, а трехжильный кабель.

Все соединения проводов нужно выполнять в распределительной коробке, что облегчит в дальнейшем поиск неисправности, так как при прокладке провода в стене, то есть скрытым монтажом, проблематичнее будет вынимать его из оштукатуренной стены.

Задача состоит во включении светильника или группы, состоящей из нескольких ламп, с двух мест. Использоваться будет два проходных одноклавишных переключателя. Для последующей безопасной замены вышедших со строя ламп без отключения вводного автомата нужно, чтобы фазный провод подключался непосредственно к входной клемме первого переключателя. Найти его можно с помощью указательной отвертки или специального пробника, который выглядит вот так:

Так называемые выходные клеммы через распределительную коробку соединяются друг с другом согласно схеме, а входной контакт второго выключателя идет на светильник. Нулевой провод сети подсоединяется ко второму выводу лампы или светильника. Осуществить управление из трех мест, задействовав еще один проходной переключатель, не получится — для этого используется перекрестный (перекидной) тип выключателей, устанавливаемый дополнительно.

Нулевой провод сети подсоединяется ко второму выводу лампы или светильника. Осуществить управление из трех мест, задействовав еще один проходной переключатель, не получится — для этого используется перекрестный (перекидной) тип выключателей, устанавливаемый дополнительно.

Если проводка выполняется медным и алюминиевым проводами, соединять их обычной скруткой нельзя. Можно воспользоваться прибором, который разделяет эти два агрессивных по отношению друг к другу металла, соединив их с помощью обычного болтового соединения, где каждый из проводов будет отделен металлической шайбой. Конечно, такой элемент займет много места в распределительной коробке, поэтому рекомендуется по возможности всю проводку выполнять из одного металла, лучше — из меди. Тогда можно обойтись обычной скруткой.

Схема освещения с двумя выключателями с одной клавишей на каждом — самая распространенная для решения такого типа задачи.

к содержанию ↑

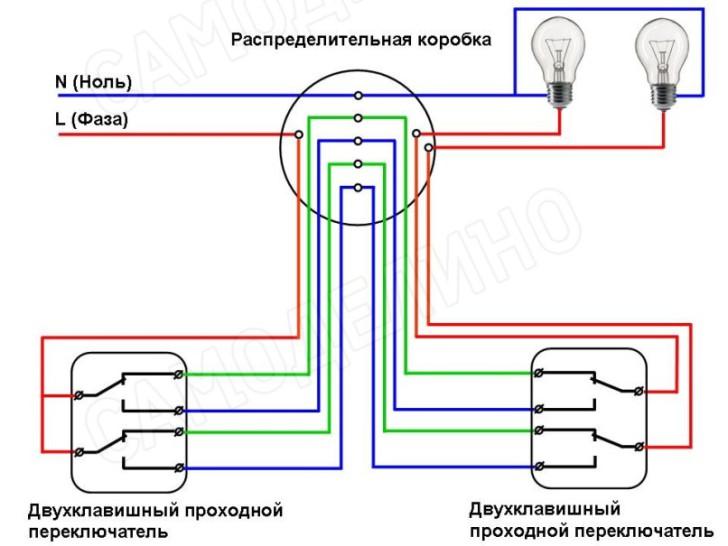

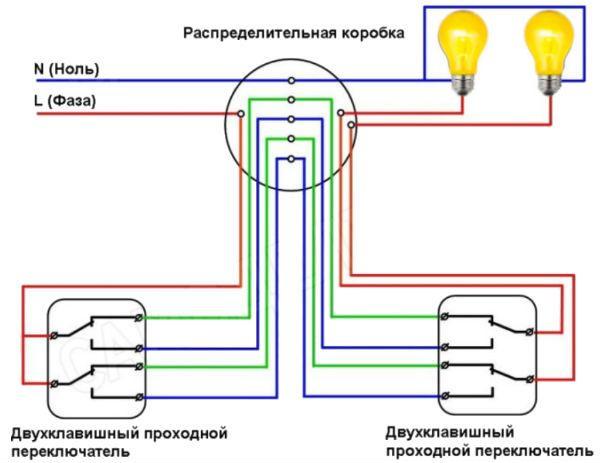

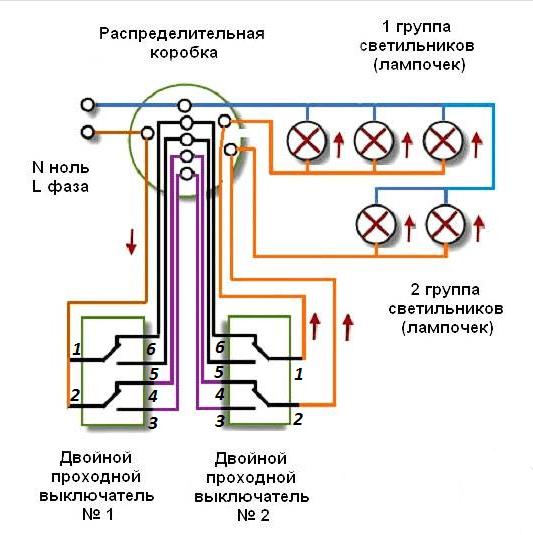

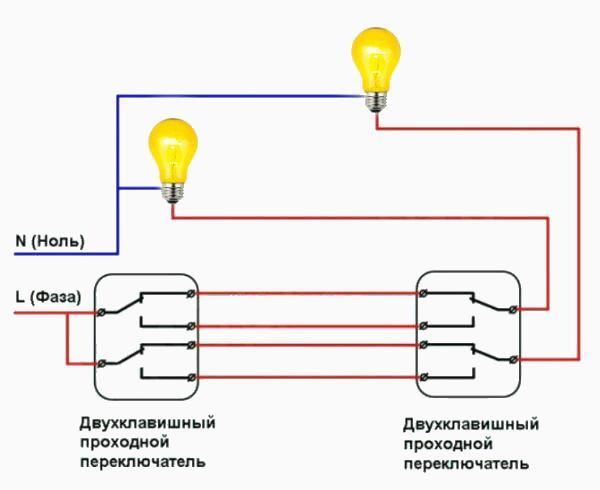

Нюансы схемы подключения двухклавишных проходных выключателей

Конструктивно двухклавишный переключатель отличается не только наличием двух клавиш управления, но и двумя входными и четырьмя выходными клеммами. Принцип работы их идентичен с одноклавишным прибором, вот только при нажатии можно замыкать или размыкать цепи отдельных светильников, отличающихся по типу излучающего свет элемента и мощности. Рабочее напряжение питания источников света должно быть одинаковое.

Принцип работы их идентичен с одноклавишным прибором, вот только при нажатии можно замыкать или размыкать цепи отдельных светильников, отличающихся по типу излучающего свет элемента и мощности. Рабочее напряжение питания источников света должно быть одинаковое.

По большому счету, это два одноклавишных проходных переключателя, собранных в одном корпуса.

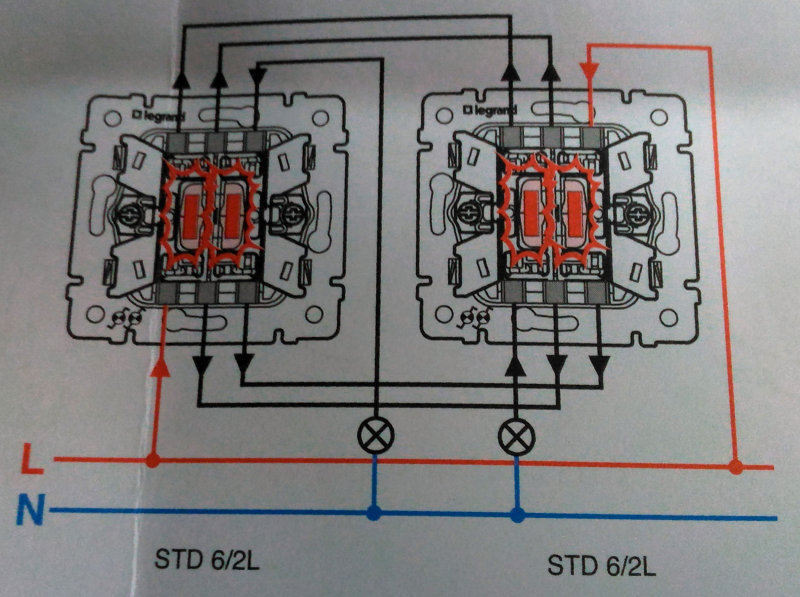

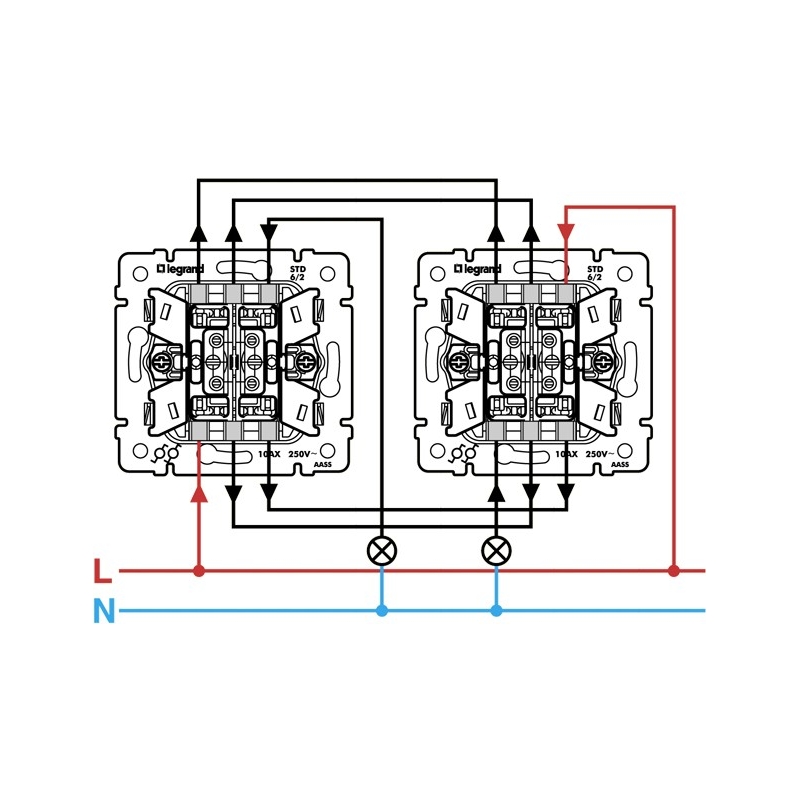

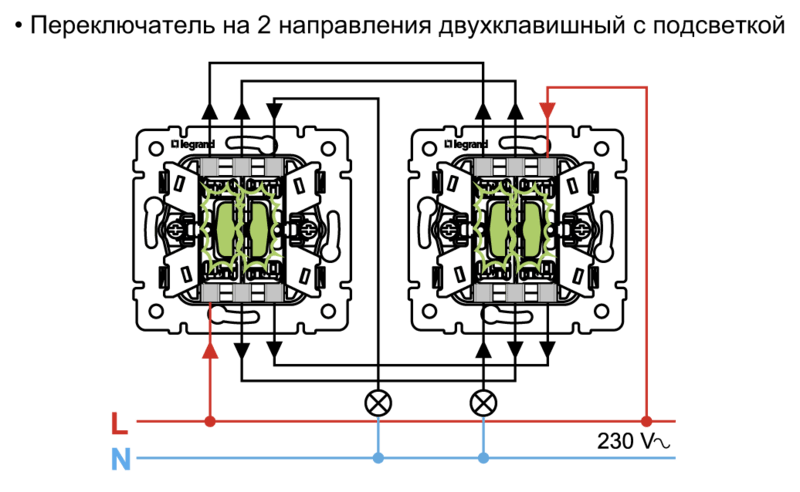

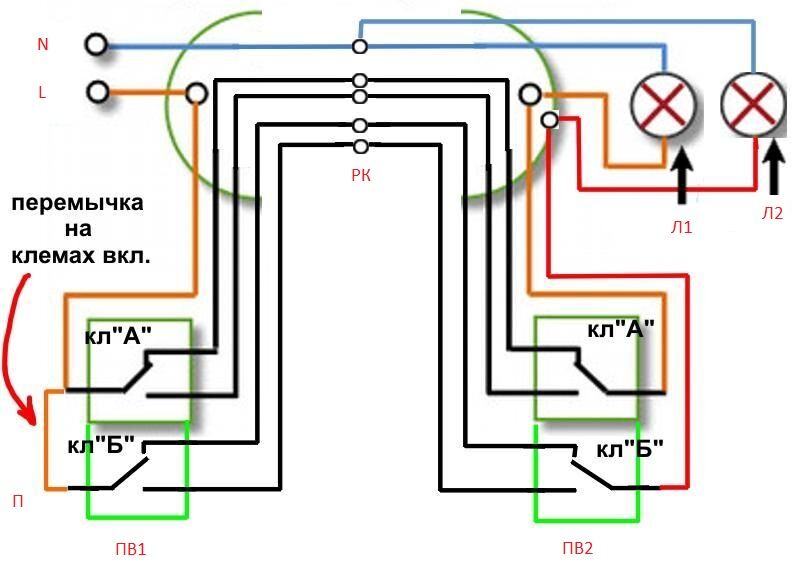

Монтажная схема выглядит вот так. Видно, что между выходами одинаковых двухклавишных выключателей существуют перемычки, поэтому для их соединения понадобится уже четырехжильный провод.

Если они находятся друг от друга на большом расстоянии, придется существенно повышать стоимость монтажа системы, но в некоторых случаях, когда нужно управлять двумя светильниками, эти затраты абсолютно оправданы. Чтобы правильно выполнить монтаж и подключение, необходимо сделать маркировку каждого проводника с помощью специальных приспособлений, надевающихся на провод и имеющих цифровое или буквенное значение. Это можно сделать с помощью обычного маркера или просто купить кабель, провода в котором с разноцветной маркировкой.

Заземляющий провод — надежная защита человека от поражения электрическим током в случае пробоя изоляции на корпусе, поэтому если система питания не оборудована защитным отключением (УЗО), рекомендуется обязательное его использование.

к содержанию ↑

Установка и схема подключения трехклавишного проходного выключателя

Чтобы управлять тремя отдельными светильниками с двух мест, применяется трехклавишный выключатель. Сечение провода каждой из включаемых групп ламп может быть разное, зависит от их мощности. Используются такие переключатели редко, так как нечасто возникает необходимость именно коммутации трех независимых светильников при прохождении темных участков.

Схема подключения аналогична двухклавишному, но здесь присутствует дополнительно еще три контакта, один из которых — вход, а два — выходы фазного провода. Нулевой подсоединяется непосредственно к устройству, излучающему световой поток. Данный переключатель состоит из трех одноклавишных, но только собран в одном компактном корпусе. Для монтажа обязательна маркировка концов проводов, так как их нельзя перепутать.

Для монтажа обязательна маркировка концов проводов, так как их нельзя перепутать.

к содержанию ↑

Практические примеры использования проходных переключателей

Схема проходного выключателя с двух мест может применяться, например, для решения следующих задач:

- в длинных коридорах с двумя выходами;

- на лестничных площадках;

- для организации наружного освещения между двумя расположенными на расстоянии друг от друга зданиями;

- у изголовья кровати для управления потолочным освещением, не вставая с постели.

Во всех этих случаях использование проходных переключателей с одной или несколькими клавишами поможет уменьшить расходы на электроэнергию. Количество цепей, а значит, и источников света, зависит от количества клавиш на устройстве.

Для выполнения работ нет необходимости знать особые электротехнические правила и основы электротехники, главное — понимать, где в системе питания фаза, а где — ноль. Подключение проходного выключателя и схема управления освещением с двух мест простые, но нужно четко следовать инструкциям. Для безопасности все работы проводятся только при отключенном питании.

Схема подключения проходного выключателя с 2х мест

Схема подключения двухклавишного проходного выключателя

Проходные выключатели – это устройства для управления источником освещения с двух и более мест. Внешне они ничем не отличаются от обычного отключателя и функции выполняет те же – замыкает и размыкает цепь. Разница в контактном механизме – у обычного выключателя в момент отключения подвижный контакт при разрыве цепи остается незадействованным, а в проходном, наоборот. То есть при нажатии кнопки «Вкл», подвижный контакт перебрасывается из одного контакта на второй, тем самым создавая условия для образования новой цепи. По этой причине проходные часто называют перекидными.

То есть при нажатии кнопки «Вкл», подвижный контакт перебрасывается из одного контакта на второй, тем самым создавая условия для образования новой цепи. По этой причине проходные часто называют перекидными.

Сфера применения перекидных отключателей:

1.Многоэтажные помещения. Для регулирования освещением выключатели устанавливаются на каждом этаже. Например, человек включил свет на первом этаже, дошел до пятого и там уже отключил освещение. Это не только удобно, но еще и экономно.

- 2.Большие коридоры. Отключатели устанавливаются на разных концах коридора, а в некоторых случаях, еще и посередине.3.Спальни. Многим, наверное, знакома ситуация, когда, чтобы отключить свет, нужно вставать с кровати. Установите перекидные отключатели возле кровати и входа, — проблема решена.

Существует несколько типов проходных выключателей, с помощью которых можно управлять двумя и более источникам света, — это одноклавишные, двухклавишные и трехклавишные выключатели.

Схема монтажа одноклавишных проходных отключателей значительно проще, чем остальных типов. Давайте сначала рассмотрим схему подключения одноклавишного перекидного выключателя, а затем – двухклавишного.

Подключение одноклавишных проходных выключателей

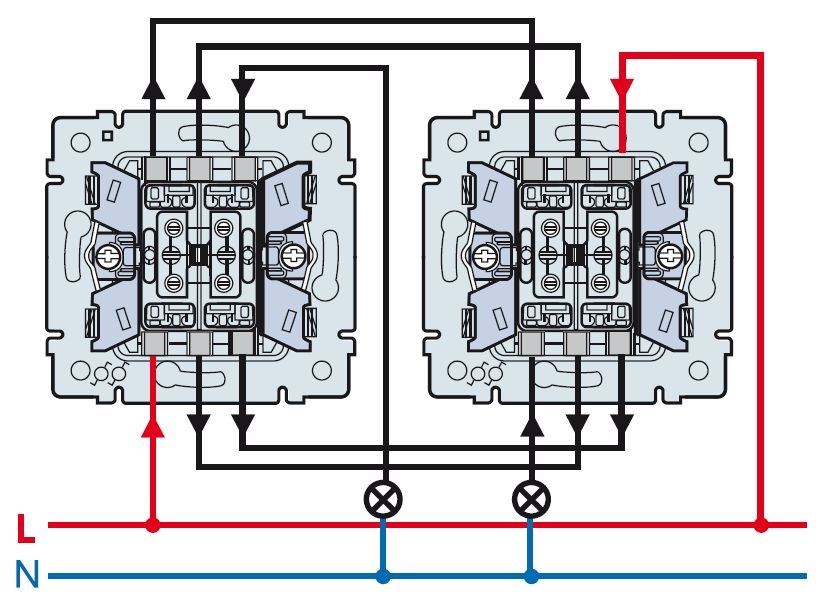

Подключение двухклавишных проходных выключателей

Проанализировав оба варианта, можно заметить, что они имеют много общего, точнее схема подключения двухклавишного выключатели – это удвоенная схема одноклавишного.

Говоря обычным языком, каждая отдельная клавиша проходного двухклавишного отключателя – это в своем роде независимый проходной одноклавишный выключатель. По сути, мы можем использовать в этой схеме два одноклавишных выключателя вместо двухклавишного.

На данном этапе никаких сложностей нет. Они появляются тогда, когда необходимо установить 3-клавишный перекидной отключатель или несколько 2-хклавишных.

Разберемся, в чем же состоит сложность этой ситуации: анализ приведенных выше схем поможет нам сделать несколько выводов:

1. Средний отключатель имеет несколько другую конструкцию и число проводов, проходящих через него, чем крайние.

Средний отключатель имеет несколько другую конструкцию и число проводов, проходящих через него, чем крайние.

2.Количество проводов растет пропорционально увеличению количеству клавиш. Посмотрите сами, одноклавишные крайние отключатели использует три жилы, а центральный – четыре. У двухклавишного отключателя крайние используют уже 6 жил, а промежуточные – восемь, то есть в два раза большем, чем одноклавишные. Логика в целом ясна.

Такая тенденция при увеличении количества подключенных проводов при монтаже проходного трехклавишного выключателя с управлением из трех мест, приведет к проблеме с большим количеством проводов. Несомненное, это минус подобной системы. Приходится дополнительно оплачивать работу мастера, да и сами материлы не из дешевых. В связи с этим такие схемы с тремя и более двух и трехклавишными отключателями встречаются довольно редко.

Все же, прежде чем перейти к более простому решению проблемы, предлагаем все же ознакомиться со схемой подключения трех и более проходных отключателей.

Схема подключение трех проходных двухклавишных выключателей

Как уже упоминалось выше, схемы с управлением освещением из трех мест встречаются довольно редко.

Обычно данная проблема решается следующим образом – установкой два одноклавишных проходных промежуточных отключателя в одну рамку. То есть по сути все, что нужно понимать в данном случае, это подключение в схему с проходными двухклавишными выключателями проходного одноклавишного отключателя параллельным образом. Разобравшись с этим, никаких проблем с пониманием принципа работы 2-хклавишного проходного выключателя у вас не будет.

И в конце пару слов о решении проблем по организации проходных отключателей многоклавишного типа с управлением из трех и более мест. Чтобы избежать вышеперечисленные недостатки таких систем, можно использовать импульсное реле.

Видео о подключении двухклавишных проходных выключателей из двух мест.

Подключение двухклавишного выключателя: схемы, способы

Выключатели света — одно из самых распространенных электроустановочных изделий. В каждой квартире, доме, офисе есть хотя-бы несколько штук. Для экономии места и сокращения объема работ выключатели могут быть не с одной клавишей, а с двумя или даже с тремя. Но двойные, все же, более популярны. Потому дальше и будем говорить о сдвоенных (с двумя кнопками) выключателях. Их еще называют двухклавишными, двухкнопочными, двойными и т.д. Подключение двойного выключателя вполне по силам провести начинающему электрику. Даже без особых навыков с этим можно справиться самостоятельно.

В каждой квартире, доме, офисе есть хотя-бы несколько штук. Для экономии места и сокращения объема работ выключатели могут быть не с одной клавишей, а с двумя или даже с тремя. Но двойные, все же, более популярны. Потому дальше и будем говорить о сдвоенных (с двумя кнопками) выключателях. Их еще называют двухклавишными, двухкнопочными, двойными и т.д. Подключение двойного выключателя вполне по силам провести начинающему электрику. Даже без особых навыков с этим можно справиться самостоятельно.

Содержание статьи

Устройство выключателя с двумя клавишами

Если надо подключить две лампочки или две группы ламп, при этом необходимо чтобы они включались независимо друг от друга, необходим двухклавишный выключатель. Их очень легко отличить — в одном корпусе установлены две кнопки. Кстати, наличие или отсутствие подсветки никак не влияет на подключение. Ни схемы, ни принципы не меняются.

Как устроен двойной выключатель света

Схема двухклавишного выключателя проста: это два нормально разомкнутых контакта, каждый из которых управляется своей кнопкой. Это значит, что в исходном состоянии ток через выключатель не идет, так как контакты разомкнуты. Нажав на клавишу, контакты замыкаем, лампочки загораются. Это принцип работы любого выключателя. Двухклавишный же отличается только тем, что у него имеется две группы контактов.

Это значит, что в исходном состоянии ток через выключатель не идет, так как контакты разомкнуты. Нажав на клавишу, контакты замыкаем, лампочки загораются. Это принцип работы любого выключателя. Двухклавишный же отличается только тем, что у него имеется две группы контактов.

Если посмотреть на устройство двухкнопочного выключателя, видим, что у него есть один вход и два выхода. Ко входу выключателя подключается фаза, к выходу — провода, которые идут на лампочки/люстру.

Техника безопасности — будьте внимательны

Самостоятельное подключение двойного выключателя — дело несложное. Справится можно даже без особых знаний и навыков. Но надо быть предельно аккуратным — это все-таки электричество. Технику безопасности соблюдаем обязательно. Что надо помнить:

- Не браться двумя руками за оголенные провода.

- Работать специнструментом из набора электрика с изолированными ручками.

- Перед работой проверить на какой провод подается фаза, при необходимости пометить его.

Если все провода одного цвета на фазном должна быть яркая метка. Это может быть кусок изоленты, другой липкий материал, желательно яркого цвета. Можно использовать лак для ногтей, краску и т.д. Важно только чтобы метка была видна со всех сторон.

Если все провода одного цвета на фазном должна быть яркая метка. Это может быть кусок изоленты, другой липкий материал, желательно яркого цвета. Можно использовать лак для ногтей, краску и т.д. Важно только чтобы метка была видна со всех сторон.Проверка индикатором фазы

- Убедиться в отсутствии напряжения на всех других проводниках.

Для проверки проще всего использовать отвертку-индикатор. Если ею прикоснуться к проводу под напряжением, на ней загорится сигнальная лампочка. Именно так определяют фазу. Если лампочка не горит, это ноль или провода, идущие от лампочек/люстры. Только разобравшись во всех проводах, можно приступать к подключению двухклавишного выключателя.

Схемы подключения двухклавишного выключателя

При подключении выключателя помните, что на его вход подается фаза, которая идет от щитка. Это — основное правило. Только так подключение будет правильным. Фазу берут в распределительной коробке, которая обычно находится над выключателем (иногда, при нижней разводке — под ним) в распределительной коробке.

Подключение двойного выключателя делают по такой схеме

Обратите внимание, что работы проводятся при выключенном напряжении. Если есть автомат, через который запитывается освещение, выключаете его. Если проводка старая, выкручиваете пробки. Перед работой убедитесь что на проводах напряжения нет (прикоснитесь ко всем индикаторной отверткой).

К двум лампочкам

Чаще всего к двухклавишному выключателю подключают две нагрузки — по одной лампочке или по группе ламп. В любом случае схема будет одинаковой.

На вход выключателя заводится фазный провод. Контакт в верхней части выключателя ослабляется (поворачиваете болт на пару оборотов против часовой стрелки), по пластину заводится зачищенный от изоляции провод (зачищать 4-6 мм), крепежный винт затягивается. Закручивая болт, прилагайте солидные усилия. Проверить, нормально ли закреплен провод можно пару раз его хорошо дернув. Если достать его не получилось — все нормально.

Принципиальная схема подключения выключателя с 2-мя клавишами

Таким же образом подключаются два провода, которые пришил от лампочек/люстры. Контакты, к которым надо подключаться находятся внизу. Принцип тот же — ослабляете винт, вставляете провод, затягиваете, дергаете.

Контакты, к которым надо подключаться находятся внизу. Принцип тот же — ослабляете винт, вставляете провод, затягиваете, дергаете.

Куда подключать какой провод (на правый или левый контакт) — не важно. От этого зависит только какой клавишей будет включаться какая лампочка. При желании потом их можно поменять местами.

После того, как подключение закончено, устанавливаем клавиши, включаем питание, проверяем работу выключателя. Если все сделано правильно, никаких проблем быть не должно.

Схема подключения двойного выключателя с розеткой

Кроме просто выключателей с двумя клавишами есть блоки с розеткой. Подключение двойного выключателя в таком случае не меняется, но на розетку надо завести еще ноль и заземление.

Схема подключения двойного выключателя с розеткой

Итак, на блок выключателей подаем фазу, с выхода выключателей фаза уходит на лампочки. К блоку розетки подводим фазу (можно взять со входа в блок выключателя), на второй контакт заводим «ноль» — с соответствующей шины на щитке. Землю подключаем к специальному земляному контакту.

К блоку розетки подводим фазу (можно взять со входа в блок выключателя), на второй контакт заводим «ноль» — с соответствующей шины на щитке. Землю подключаем к специальному земляному контакту.

Что делать если проводов больше

В описанной выше схеме подключения двойного выключателя нужны три провода — фаза от распределительного шкафа и два провода от лампочек. Но иногда приходят четыре и больше. Что делать тогда?

- Найти фазу и отметить ее. Желательно ее загнуть, чтобы в дальнейшем не коснуться.

- Найти два провода, которые идут к лампочкам. Это можно сделать при помощи мультиметра в режиме прозвонки.

- Оставшийся провод, скорее всего, земля. По новым стандартом он необходим даже при подключении лампочек. Если у вас на люстре/лампочках есть земляной провод и он подведен к выключателю, тогда оба проводника просто скручиваем. Если лампочки или люстра «земляного» провода не имеют, провод просто изолируем и оставляем. Отрезать его не нужно — может впоследствии купите люстру с «земляным» проводом.

В указанном алгоритме имеется слабое место — мы предположили, что оставшийся провод — земля. По логике вещей это правильно. Но, к сожалению, бывают исключения. Потому перед манипуляциями стоит определиться — действительно ли перед вами «земля». Для этого можно измерить напряжение при помощи мультиметра (предел измерения ставьте 1000 В — на всякий случай, Потом можно уменьшить). Одним щупом касаемся к фазному, вторым — к безымянному. Если показывает 220 В или близкую к этому цифру — перед вами «ноль», а не «земля». Если показания ниже чем 220 В — это «земля».

Этим «измерительным прибором» можно определить «ноль» или «земля» ваш неизвестный провод

Если мультиметра нет, можно использовать лампочку, к которой подключить два провода (можно взять настольную лампу, намотать на вилку два провода). Провода берите одножильные, жесткие, достаточного диаметра. Их концы надо зачистить, но держаться будете только за изоляцию. Одним концом прикасаемся к фазному проводу, вторым — к «неизвестному». Горит — это «ноль», не горит и выбило автомат — это «ноль». Этот способ опасен для здоровья, потому действуем очень осторожно.

Горит — это «ноль», не горит и выбило автомат — это «ноль». Этот способ опасен для здоровья, потому действуем очень осторожно.

Если подключение неправильное

Если вы решили поменять старый выключатель на новый, а к старому подведена не фаза, а ноль — это неправильно и необходимо срочно все исправить. Лампочки работать будут, но при таком подключении они всегда находятся под напряжением. В этом случае даже замена сгоревшей лампы — смертельно опасное мероприятие. Это не шутка. Так и есть. Потому при неправильном подключении выключателя (если на него приходит ноль) необходимо все исправить. Тут есть два варианта:

- Перепутаны фаза и ноль на распределительной коробке. В этом случае на всех выключателях, подключенных к этой ветке, подведен ноль. В этом надо убедиться, проведя несложный тест — прикоснуться индикаторной отверткой к проводу, который заходит на вход выключателя (одиночный провод, который заходит на разъем, расположенный вверху). Если на всех выключателях индикатор не горит (проверьте его работоспособность обязательно), точно перепутаны ноль и фаза в распределительном шкафу.

Тогда отключаем вводной автомат и перекидываем концы. Если вам это не о чем не говорит, и вы не имеете представления что делать — лучше позовите электрика.

Тогда отключаем вводной автомат и перекидываем концы. Если вам это не о чем не говорит, и вы не имеете представления что делать — лучше позовите электрика.Если на выключатель заведен «ноль» — надо переделывать

- Перепутаны фаза и ноль в распределительной коробке. В этом случае неправильное подключение присутствует только на одном переключателе. В этом случае в распределительной коробке меняем ноль и фазу местами (не забудьте перед этим отключить автомат и убедиться в отсутствии напряжения на фазном проводе).

Если вы делаете подключение двойного выключателя своими руками впервые, лучше несколько раз перепроверяйте свои действия и работайте очень осторожно.

Установка выключателя

Напоследок поговорим о том, как монтировать выключатели. Тут все равно на сколько они клавиш. Последовательность работ одинаковая:

- От распределительной коробки вертикально вниз (или вверх при нижней разводке) опускают штробу.

- На выбранной высоте в стене делают отверстие для подрозетника.

Обычно используют насадку на дрель — коронку.

Обычно используют насадку на дрель — коронку. - В отверстие устанавливают подрозетник. Пустоты между подрозетником и стеной заполняют раствором, лучше с хорошей адгезией к бетону и пластмассе.

- От распределительной коробки до входа в подрозетник прокладывают гофрированный шланг небольшого диаметра. В него потом пропускают провода. При таком способе прокладки всегда есть возможность заменить испорченную проводку.

- Выключатель разбирают (снимают клавиши, декоративную рамку), подключают провода.

- Устанавливают в подрозетник, распорными лепестками закрепляют, подкрутив фиксирующие болты.

- Устанавливают рамку, затем клавиши.

На этом все монтаж и подключение двойного выключателя закончено. Можно проверять работу.

Layer 2 vs Layer 3 Switch: какой коммутатор вам нужен?

Джон

Отправлено: 8 ноября 2017 г.

27 ноября 2020 г.

Как правило, если вы хотите подключить все сетевые устройства и клиентские устройства в сети, коммутатор уровня 2 является одним из основных устройств, которые вам нужны.По мере увеличения разнообразия сетевых приложений и расширения реализации конвергентных сетей новые сетевые коммутаторы, такие как коммутатор уровня 3, процветают как в центрах обработки данных, так и в сложных корпоративных сетях, коммерческих приложениях и даже в продвинутых проектах клиентов. Layer 2 vs Layer 3 Switch, в чем их различия?

Что такое коммутаторы уровней 2 и 3?

Термины Уровни 2 и 3 взяты из модели взаимодействия открытых систем (OSI), которая является эталонной моделью для описания и объяснения сетевых коммуникаций. Модель OSI имеет семь уровней: уровень приложений, уровень представления, уровень сеанса, транспортный уровень, сетевой уровень, уровень канала данных и физический уровень, среди которых уровень канала данных — уровень 2, а сетевой уровень — уровень 3. Коммутаторы, работающие на этих уровнях. называются коммутатором уровня 2 и коммутатором уровня 3 соответственно.

Модель OSI имеет семь уровней: уровень приложений, уровень представления, уровень сеанса, транспортный уровень, сетевой уровень, уровень канала данных и физический уровень, среди которых уровень канала данных — уровень 2, а сетевой уровень — уровень 3. Коммутаторы, работающие на этих уровнях. называются коммутатором уровня 2 и коммутатором уровня 3 соответственно.

Рисунок 1: Уровни 2 и 3 в модели OSI.

Коммутатор уровня 2 и уровня 3

Основное различие между уровнем 2 и уровнем 3 — это функция маршрутизации.Это также самая большая разница между коммутатором уровня 2 и коммутатором уровня 3. Коммутатор уровня 2 работает только с MAC-адресами и не заботится об IP-адресе или каких-либо элементах более высоких уровней. Коммутатор уровня 3 или многоуровневый коммутатор может выполнять всю работу, которую выполняет коммутатор уровня 2. Кроме того, он может выполнять статическую и динамическую маршрутизацию. Это означает, что коммутатор уровня 3 имеет как таблицу MAC-адресов, так и таблицу IP-маршрутизации, а также обрабатывает связь внутри VLAN и маршрутизацию пакетов между различными VLAN. Коммутатор, который добавляет только статическую маршрутизацию, известен как Layer 2+ или Layer 3 Lite. Помимо маршрутизации пакетов, коммутаторы уровня 3 также включают в себя некоторые функции, которые требуют способности понимать информацию об IP-адресе данных, поступающих в коммутатор, например маркировку трафика VLAN на основе IP-адреса вместо ручной настройки порта. Коммутаторы уровня 3 увеличивают мощность и безопасность в соответствии с требованиями.

Коммутатор, который добавляет только статическую маршрутизацию, известен как Layer 2+ или Layer 3 Lite. Помимо маршрутизации пакетов, коммутаторы уровня 3 также включают в себя некоторые функции, которые требуют способности понимать информацию об IP-адресе данных, поступающих в коммутатор, например маркировку трафика VLAN на основе IP-адреса вместо ручной настройки порта. Коммутаторы уровня 3 увеличивают мощность и безопасность в соответствии с требованиями.

Задерживаясь между переключателями уровня 2 и уровня 3, вы должны подумать о том, где он будет использоваться.Если у вас чистый домен уровня 2, вы можете просто перейти на коммутатор уровня 2. В чистом домене уровня 2 подключены хосты, поэтому коммутатор уровня 2 там будет работать нормально. В топологии сети это обычно называется уровнем доступа. Если вам нужен коммутатор для объединения нескольких коммутаторов доступа и выполнения маршрутизации между VLAN, тогда необходим коммутатор уровня 3. В топологии сети это называется уровнем распределения.

Рисунок 2: когда использовать коммутатор уровня 2, коммутатор уровня 3 и маршрутизатор?

| Пункт | Коммутатор уровня 2 | Коммутатор уровня 3 |

|---|---|---|

| Функция маршрутизации | Только Mac-адрес | Поддерживает более высокую маршрутизацию, такую как статическая маршрутизация и динамическая маршрутизация |

| Маркировка VLAN на основе IP-адреса | Нет | да |

| Между VLAN | Нет | да |

| Использование сценария | Чистый домен уровня 2 | Коммутаторы агрегированного множественного доступа |

Коммутатор уровня 2 и уровня 3: ключевые параметры, которые следует учитывать при покупке

Если вы покупаете коммутатор уровня 2 или уровня 3, вам следует проверить некоторые ключевые параметры, включая скорость пересылки, пропускную способность объединительной платы, количество виртуальных локальных сетей, память MAC-адреса, задержку и т. Д.

Д.

Скорость пересылки (или пропускная способность) — это возможности пересылки объединительной платы (или коммутационной матрицы). Когда возможности пересылки превышают сумму скоростей всех портов, мы называем объединительную плату неблокирующей. Скорость пересылки выражается в пакетах в секунду (pps). Следующая формула показывает, как рассчитать скорость пересылки коммутатора:

Скорость пересылки (пакетов в секунду) = количество портов 10 Гбит / с * 14 880 950 пакетов в секунду + количество портов 1 Гбит / с * 1488 095 пакетов в секунду + количество портов 100 Мбит / с * 148 809 пакетов в секунду

Например, FS S5850-32S2Q имеет 32 порта 10 Гбит / с и 2 порта 40 Гбит / с, поэтому его скорость пересылки составляет:

32 * 14 880 950 пакетов в секунду + 2 * 4 * 14 880 950 пакетов в секунду = 595 238 000 пакетов в секунду ≈ 596 млн пакетов в секунду

Следующим параметром является пропускная способность объединительной платы или емкость коммутационной матрицы, которая представляет собой сумму скоростей всех портов. Сумма скоростей всех портов подсчитывается дважды: одна для направления Tx, а другая — для направления Rx. Пропускная способность объединительной платы выражается в битах в секунду (бит / с или бит / с).

Сумма скоростей всех портов подсчитывается дважды: одна для направления Tx, а другая — для направления Rx. Пропускная способность объединительной платы выражается в битах в секунду (бит / с или бит / с).

Пропускная способность объединительной платы (бит / с) = номер порта * скорость передачи данных порта * 2

Таким образом, полоса пропускания объединительной платы для S5850-32S2Q составляет:

(32 * 10 Гбит / с + 2 * 40 Гбит / с) * 2 = 800 Гбит / с

Другие важные параметры — это количество настраиваемых VLAN. Как правило, для коммутатора уровня 2 достаточно 1K = 1024 VLAN, а типичное количество VLAN для коммутатора уровня 3 составляет 4k = 4096.Память таблицы MAC-адресов — это количество MAC-адресов, которое может сохранить коммутатор, обычно выражаемое как 8k или 128k. Задержка — это время задержки при передаче данных. Он должен быть как можно короче, поэтому время ожидания обычно выражается в наносекундах (нс).

Резюме

В этом посте объясняются различия между коммутатором уровня 2 и коммутатором уровня 3. Также проводится сравнение их функций в надежде решить проблему выбора между этими устройствами.Также обсуждаются ключевые параметры для измерения переключателя уровня 2 или уровня 3. Не всегда более продвинутое устройство лучше, но правильно выбрать наиболее подходящее для вашего конкретного приложения.

Также проводится сравнение их функций в надежде решить проблему выбора между этими устройствами.Также обсуждаются ключевые параметры для измерения переключателя уровня 2 или уровня 3. Не всегда более продвинутое устройство лучше, но правильно выбрать наиболее подходящее для вашего конкретного приложения.

Исправление ошибки «Этот класс не соответствует кодированию ключевого значения для ключа» в Xcode

Сегодня мы собираемся исправить наиболее распространенные ошибки, которые допускают люди, не знакомые с разработкой iOS.Эта ошибка возникает, когда мы работаем с пользовательским интерфейсом при добавлении или удалении элементов. Чтобы упростить задачу, мы собираемся сначала воспроизвести ошибку, затем проанализировать и, наконец, исправить ее.

Готовы? Пошли.

Класс не соответствует кодированию ключевого значения

Как видите, в моем контроллере представления есть два IBOutlet. Первый IBOutlets называется imageView1 , именно так мы и хотели назвать его, но второй я случайно написал неправильно.Теперь ошибка возникает при попытке исправить.

Первый IBOutlets называется imageView1 , именно так мы и хотели назвать его, но второй я случайно написал неправильно.Теперь ошибка возникает при попытке исправить.

Ошибочное написание имени IBOutlet

Вместо того, чтобы звонить по номеру image2 , я назову его imageView2 . Несмотря на то, что все выглядит отлично, и я исправил орфографическую ошибку, есть проблема. Первым признаком того, что мы сделали ошибку, является маленький кружок в левой части IBOutlet. Помните, что когда круг закрашен, соединение активно, но теперь круг пуст и ни с чем не связан.

Разрыв соединения с розеткой

Если мы запустим приложение, оно выйдет из строя из-за неперехваченного исключения «NSUnknownKeyException» , что является очень распространенной ошибкой в Xcode.

Вначале, когда вы отлаживаете проекты Xcode, может быть очень сложно понять сообщения об ошибках. Однако со временем вы начнете привыкать к этим кодам ошибок и их значению.

Сообщение об ошибке

Теперь важное ключевое слово в этом сообщении об ошибке: « этот класс не соответствует кодированию значения ключа для ключа image2 « . Чтобы перевести это, Xcode пытается сказать нам, что было что-то под названием image2, которое он больше не может найти.Наша цель — выяснить, откуда берется ключевое изображение2, которое мы переименовали в контроллере представления. А теперь поищем эту ошибку.

Переименовав IBOutlet, мы фактически разорвали соединение, потому что при наведении курсора на него больше не выделяется второе представление изображения, а это соединение представляет собой фрагмент кода XML, который существует в Main.storyboard

Соединения в раскадровке

Итак, если мы откроем Main.storyboard в качестве исходного кода, вы сможете увидеть, что у нас есть два соединения.Один выход называется imageView1, а другой — image2. Таким образом, поскольку мы не разорвали соединение при переименовании розетки, оно все еще остается в раскадровке и вызывает сбой нашего приложения.

Исправление ошибки

Если мы щелкнем правой кнопкой мыши по представлению изображения, мы увидим, что есть ссылка на контроллер представления с ключом под названием image2 . Теперь мы собираемся разорвать это соединение, щелкнув маленькую кнопку с крестиком, которая также сотрет код в файле XML.

Разрыв соединений с использованием ссылки на розетки

Если вы пытаетесь редактировать IBOutlet, убедитесь, что вы сначала удалили все старые соединения с этой розеткой.

Теперь я могу воссоздать соединение с новым именем imageView2 так же, как мы создавали предыдущий. Удерживая нажатой клавишу управления на изображении, вы перетаскиваете его. Процесс может выглядеть немного иначе, поскольку мы уже назвали IBOutlet. Поэтому, когда вы наводите указатель мыши на imageView2, он выделяет область синим цветом, что означает, что он связывает ее с этой строкой кода.

Повторное подключение IBOutlet

с помощью инспектора подключений

Другой способ исправить эту ошибку — открыть правую боковую панель, затем выбрать «Контроллер просмотра» и переключиться на инспектор подключений. Теперь, если вы внимательно посмотрите на инспектор соединений, у вас будут перечислены все розетки. Если вы переместите указатель мыши на каждый выход, он покажет вам связанный с ним UIElement. Если справа точка закрашена, соединение установлено правильно. Но если на нем есть восклицательный знак, то с розеткой что-то не так, и это вызывает проблемы.

Теперь, если вы внимательно посмотрите на инспектор соединений, у вас будут перечислены все розетки. Если вы переместите указатель мыши на каждый выход, он покажет вам связанный с ним UIElement. Если справа точка закрашена, соединение установлено правильно. Но если на нем есть восклицательный знак, то с розеткой что-то не так, и это вызывает проблемы.

Использование Connections Inspector

Вы можете исправить ошибку, разорвав соединение, которое вызывает проблему. Просто нажмите X, чтобы удалить розетку. Затем вы можете вернуться к View Controller и просто воссоздать соединение. Просто удерживайте клавишу управления и перетащите указатель мыши на розетку, которую вы хотите подключить. Вы заметите, что точка справа снова закрашена, что означает, что все работает.

Теперь, если вы выберете View Controller, а затем откроете инспектор соединений, вы увидите, что восклицательных знаков нет.Итак, ошибка исправлена, и вы можете запустить приложение.

Поздравляем ! Теперь ваше приложение больше не вылетает.

Заключение

Даже если подумать, что Xcode выглядит настолько чистым и простым, есть множество скрытых функций, и требуется время, чтобы найти и изучить все эти вещи. Поэтому всякий раз, когда вы получаете сообщение об ошибке: «Этот класс не соответствует кодированию ключевого значения», вы должны в первую очередь подумать, изменили ли вы что-то, что связано с Main.storyboard или файлом дизайна.

В большинстве случаев существует непрерывное соединение с чем-то, что больше не существует в коде.

CCNA 2 v7 Модули 10–13 Полные ответы на экзамен

1. Какая атака уровня 2 приведет к тому, что законные пользователи не получат действительные IP-адреса?

Подмена ARP

Истощение DHCP *

Подмена IP-адреса

Флудинг MAC-адресов

2.Какой план смягчения лучше всего подходит для предотвращения DoS-атаки, которая приводит к переполнению таблицы MAC-адресов?

Отключить DTP.

Отключить STP.

Включить защиту порта. *

Поместите неиспользуемые порты в неиспользуемую VLAN.

3. Какие три продукта Cisco ориентированы на решения по обеспечению безопасности конечных точек? (Выберите три.)

IPS Sensor Appliance

Web Security Appliance *

Email Security Appliance *

SSL / IPsec VPN Appliance

Adaptive Security Appliance

NAC Appliance *

4.Правда или ложь?

В стандарте 802.1X клиент, пытающийся получить доступ к сети, называется соискателем.

Истина *

ложь

5. Какой метод аутентификации сохраняет имена пользователей и пароли в маршрутизаторе и идеально подходит для небольших сетей?

серверный AAA через TACACS +

локальный AAA через RADIUS

серверный AAA

локальный AAA через TACACS +

локальный AAA *

серверный AAA через RADIUS

Explanation: В небольшой сети с несколькими сетевыми устройствами аутентификация AAA может быть реализована с использованием локальной базы данных и с использованием имен пользователей и паролей, хранящихся на сетевых устройствах. Для аутентификации с использованием протокола TACACS + или RADIUS потребуются выделенные серверы ACS, хотя это решение для аутентификации хорошо масштабируется в большой сети.

Для аутентификации с использованием протокола TACACS + или RADIUS потребуются выделенные серверы ACS, хотя это решение для аутентификации хорошо масштабируется в большой сети.

6. Что представляет собой передовой опыт в отношении протоколов обнаружения, таких как CDP и LLDP, на сетевых устройствах?

Включите CDP на граничных устройствах и включите LLDP на внутренних устройствах.

Используйте открытый стандарт LLDP, а не CDP.

Используйте настройки маршрутизатора по умолчанию для CDP и LLDP.

Отключите оба протокола на всех интерфейсах, где они не требуются.*

Объяснение: Оба протокола обнаружения могут предоставить хакерам конфиденциальную информацию о сети. Их не следует включать на пограничных устройствах, и их следует отключать глобально или для каждого интерфейса, если это не требуется. CDP включен по умолчанию.

7. Какой протокол следует использовать для снижения уязвимости использования Telnet для удаленного управления сетевыми устройствами?

SNMP

TFTP

SSH *

SCP

Объяснение: Telnet использует простой текст для связи в сети. Имя пользователя и пароль могут быть записаны в случае перехвата передачи данных. SSH шифрует обмен данными между двумя сетевыми устройствами. TFTP и SCP используются для передачи файлов по сети. SNMP используется в решениях для управления сетью.

Имя пользователя и пароль могут быть записаны в случае перехвата передачи данных. SSH шифрует обмен данными между двумя сетевыми устройствами. TFTP и SCP используются для передачи файлов по сети. SNMP используется в решениях для управления сетью.

8. Какой оператор описывает поведение коммутатора при заполнении таблицы MAC-адресов?

Он обрабатывает кадры как неизвестную одноадресную рассылку и рассылает все входящие кадры на все порты коммутатора.

Он обрабатывает кадры как неизвестную одноадресную рассылку и рассылает все входящие кадры на все порты через несколько коммутаторов.

Он обрабатывает кадры как неизвестную одноадресную рассылку и рассылает все входящие кадры на все порты в локальной VLAN. *

Он обрабатывает кадры как неизвестные одноадресные и рассылает все входящие кадры на все порты в домене коллизий.

Explanation: Когда таблица MAC-адресов заполнена, коммутатор рассматривает этот кадр как неизвестный одноадресный и начинает лавинную рассылку всего входящего трафика на все порты только в локальной VLAN.

9. Какое устройство считается запрашивающим во время 802.1X процесс аутентификации?

маршрутизатор, который служит шлюзом по умолчанию

сервер аутентификации, который выполняет аутентификацию клиента

клиент, который запрашивает аутентификацию *

коммутатор, который контролирует доступ к сети

Пояснение: В процессе аутентификации 802.1X задействованы следующие устройства:

Запрашивающий, который является клиентом, запрашивающим доступ к сети

Аутентификатор, то есть коммутатор, к которому подключается клиент и который фактически контролирует физический доступ к сети

Сервер аутентификации, который выполняет фактическую аутентификацию

10.Обратитесь к выставке.

CCNA 2 v7.0 Модули 10–13 Ответы на экзамен стр. 10

Порт Fa0 / 2 уже настроен соответствующим образом. IP-телефон и ПК работают нормально. Какая конфигурация коммутатора будет наиболее подходящей для порта Fa0 / 2, если администратор сети преследует следующие цели?

Никому не разрешается отключать IP-телефон или ПК и подключать другое проводное устройство.

Если подключено другое устройство, порт Fa0 / 2 отключается.

Коммутатор должен автоматически определять MAC-адрес IP-телефона и ПК и добавлять эти адреса в текущую конфигурацию.

SWA (config-if) # switchport port-security

SWA (config-if) # switchport port-security mac-address липкий

SWA (config-if) # switchport port-security

SWA (config-if) # switchport port-security максимум 2

SWA (config-if) # switchport port-security mac-address липкий

SWA (config-if) # ограничение нарушения безопасности порта коммутатора

SWA (config-if) # switchport port-security mac-address липкий

SWA (config-if) # switchport port-security максимум 2

SWA (config-if) # switchport port-security

SWA (config-if) # switchport port-security максимум 2

SWA (config-if) # switchport port-security mac-address липкий ***

Explanation: Режим по умолчанию для нарушения безопасности порта — его выключение, поэтому команда switchport port-security abuse не нужна. Команду switchport port-security необходимо вводить без дополнительных параметров, чтобы включить безопасность порта для порта.

Команду switchport port-security необходимо вводить без дополнительных параметров, чтобы включить безопасность порта для порта.

Затем можно добавить дополнительные параметры безопасности порта.

11. Обратитесь к экспонату.

CCNA 2 v7.0 Модули 10–13 Ответы на экзамен стр. 11

Безопасность порта была настроена на интерфейсе Fa 0/12 коммутатора S1. Какое действие произойдет, если ПК1 будет подключен к коммутатору S1 с примененной конфигурацией?

кадров с ПК1 будут перенаправлены, поскольку отсутствует команда нарушения безопасности порта порта коммутатора.

Фреймы с ПК1 будут перенаправлены по назначению, и будет создана запись в журнале.

Кадры с ПК1 будут перенаправлены на место назначения, но запись в журнале не будет создана.

Кадры с ПК1 вызовут немедленное отключение интерфейса, и будет сделана запись в журнале. *

Кадры с ПК1 будут отброшены, и журнал нарушения не будет.

Кадры с ПК1 будут отброшены, и будет создано сообщение журнала.

Объяснение: Для порта fa0 / 12 введена ручная настройка единственного разрешенного MAC-адреса.У ПК1 другой MAC-адрес, и при подключении порт будет отключен (действие по умолчанию), автоматически создается сообщение журнала и увеличивается счетчик нарушений. Действие по умолчанию — выключение — рекомендуется, потому что опция ограничения может не работать, если атака продолжается.

12. Какой тип атаки с перескоком VLAN можно предотвратить, указав неиспользуемую VLAN в качестве собственной VLAN?

Спуфинг DHCP

Истощение DHCP

Двойная маркировка VLAN *

Спуфинг DTP

Explanation: Подмена сообщений DTP переводит коммутатор в транкинговый режим как часть атаки с перескоком VLAN, но двойная маркировка VLAN работает, даже если транковые порты отключены.Изменение собственной VLAN со стандартной на неиспользуемую VLAN снижает вероятность атак этого типа. Подмена DHCP и нехватка DHCP используют уязвимости при обмене сообщениями DHCP.

13. Сетевой администратор настраивает DAI на коммутаторе с помощью команды ip arp Inspection validate src-mac. Какова цель этой команды настройки?

Он проверяет MAC-адрес источника в заголовке Ethernet на соответствие настроенным пользователем спискам управления доступом ARP.

Он проверяет MAC-адрес источника в заголовке Ethernet по таблице MAC-адресов.

Он проверяет MAC-адрес источника в заголовке Ethernet на соответствие MAC-адресу отправителя в теле ARP. *

Он сравнивает MAC-адрес источника в заголовке Ethernet с целевым MAC-адресом в теле ARP.

Объяснение: DAI можно настроить для проверки MAC-адресов назначения или источника и IP-адресов:

MAC-адрес назначения — проверяет MAC-адрес назначения в заголовке Ethernet по отношению к целевому MAC-адресу в теле ARP.

MAC-адрес источника — сравнивает MAC-адрес источника в заголовке Ethernet с MAC-адресом отправителя в теле ARP.

IP-адрес — проверяет тело ARP на недопустимые и неожиданные IP-адреса, включая адреса 0. 0.0.0, 255.255.255.255 и все IP-адреса многоадресной рассылки.

0.0.0, 255.255.255.255 и все IP-адреса многоадресной рассылки.

14. Какие две команды можно использовать для включения защиты BPDU на коммутаторе? (Выберите два.)

S1 (config) # spanning-tree bpduguard default

S1 (config-if) # spanning-tree portfast bpduguard

S1 (config) # spanning-tree portfast bpduguard default *

S1 (config-if) # enable spanning- tree bpduguard

S1 (config-if) # spanning-tree bpduguard enable *

Explanation: Защита BPDU может быть включена на всех портах с поддержкой PortFast с помощью команды глобальной конфигурации spanning-tree portfast bpduguard default.В качестве альтернативы, BPDU guard можно включить на порту с поддержкой PortFast с помощью команды настройки интерфейса bpduguard enable spanning-tree.

15. В рамках новой политики безопасности все коммутаторы в сети настроены на автоматическое изучение MAC-адресов для каждого порта. Все рабочие конфигурации сохраняются в начале и в конце каждого рабочего дня. Сильная гроза вызывает длительное отключение электроэнергии через несколько часов после закрытия рабочего места. Когда коммутаторы снова переводятся в оперативный режим, динамически полученные MAC-адреса сохраняются.Какая конфигурация безопасности порта позволила это сделать?

Сильная гроза вызывает длительное отключение электроэнергии через несколько часов после закрытия рабочего места. Когда коммутаторы снова переводятся в оперативный режим, динамически полученные MAC-адреса сохраняются.Какая конфигурация безопасности порта позволила это сделать?

автоматически защищенных MAC-адресов

динамических безопасных MAC-адресов

статических безопасных MAC-адресов

липких безопасных MAC-адресов *

Explanation: При закрепленной защищенной MAC-адресации MAC-адреса могут быть либо динамически изучены, либо настроены вручную, а затем сохранены в таблице адресов и добавлены в текущий файл конфигурации. Напротив, динамическая безопасная MAC-адресация обеспечивает динамически изученную MAC-адресацию, которая сохраняется только в таблице адресов.

16. Какой тип кадра управления может регулярно транслироваться точкой доступа?

аутентификация

запрос зонда

ответ зонда

маяк *

Объяснение: Маяки — это единственный кадр управления, который может регулярно транслироваться точкой доступа. Кадры проверки, аутентификации и ассоциации используются только во время процесса ассоциации (или повторной ассоциации).

Кадры проверки, аутентификации и ассоциации используются только во время процесса ассоциации (или повторной ассоциации).

17. Какие два метода используются беспроводной сетевой картой для обнаружения точки доступа? (Выберите два.)

доставка кадра широковещательной передачи

прием кадра широковещательного маяка *

инициирование трехстороннего квитирования

отправка запроса ARP

передача пробного запроса *

Explanation: Беспроводное устройство может использовать два метода для обнаружения и регистрации точки доступа: пассивный режим и активный режим. В пассивном режиме точка доступа отправляет широковещательный кадр маяка, который содержит SSID и другие параметры беспроводной сети. В активном режиме беспроводное устройство должно быть вручную настроено для SSID, а затем устройство рассылает зондирующий запрос.

18. Техник настраивает канал на беспроводном маршрутизаторе на 1, 6 или 11. Какова цель настройки канала?

Какова цель настройки канала?

для включения различных стандартов 802.11

для предотвращения помех от соседних беспроводных устройств *

для отключения трансляции SSID

для обеспечения более строгих режимов безопасности

Пояснение: Каналы 1, 6 и 11 выбраны, поскольку они находятся на расстоянии 5 каналов друг от друга. таким образом сводя к минимуму помехи для соседних каналов.Частота канала может создавать помехи для каналов по обе стороны от основной частоты. Все беспроводные устройства должны использоваться на несмежных каналах.

19. Во время конференции участники используют ноутбуки для подключения к сети. Когда приглашенный оратор пытается подключиться к сети, ноутбук не отображает какие-либо доступные беспроводные сети. В каком режиме должна работать точка доступа?

смешанный

пассивный

активный *

открытый

Объяснение: Активный — это режим, используемый для настройки точки доступа, так что клиенты должны знать SSID для подключения к точке доступа. Точки доступа и беспроводные маршрутизаторы могут работать в смешанном режиме, что означает поддержку нескольких стандартов беспроводной связи. Открытый — это режим аутентификации для точки доступа, который не влияет на список доступных беспроводных сетей для клиента. Когда точка доступа настроена в пассивном режиме, SSID транслируется, так что имя беспроводной сети появляется в списке доступных сетей для клиентов.

Точки доступа и беспроводные маршрутизаторы могут работать в смешанном режиме, что означает поддержку нескольких стандартов беспроводной связи. Открытый — это режим аутентификации для точки доступа, который не влияет на список доступных беспроводных сетей для клиента. Когда точка доступа настроена в пассивном режиме, SSID транслируется, так что имя беспроводной сети появляется в списке доступных сетей для клиентов.

20. Сетевой администратор требуется для обновления беспроводного доступа для конечных пользователей в здании.Какой стандарт беспроводной связи следует внедрить для обеспечения скорости передачи данных до 1,3 Гбит / с и сохранения обратной совместимости со старыми устройствами?

802.11n

802.11ac *

802.11g

802.11b

Пояснение: 802.11ac обеспечивает скорость передачи данных до 1,3 Гбит / с и по-прежнему обратно совместим с устройствами 802.11a / b / g / n. 802.11g и 802.11n — это старые стандарты, которые не могут достигать скорости более 1 Гбит / с. 802.11ad — это новый стандарт, который может предложить теоретическую скорость до 7 Гбит / с.

802.11ad — это новый стандарт, который может предложить теоретическую скорость до 7 Гбит / с.

21. Техник собирается установить и настроить беспроводную сеть в небольшом филиале. Какую первую меру безопасности технический специалист должен применить сразу после включения беспроводного маршрутизатора?

Включите фильтрацию MAC-адресов на беспроводном маршрутизаторе.

Настройте шифрование на беспроводном маршрутизаторе и подключенных беспроводных устройствах.

Измените имя пользователя и пароль по умолчанию для беспроводного маршрутизатора. *

Отключите широковещательную рассылку SSID беспроводной сети.

Explanation: Первое действие, которое технический специалист должен сделать для защиты новой беспроводной сети, — это изменить имя пользователя и пароль по умолчанию для беспроводного маршрутизатора. Следующим действием обычно будет настройка шифрования. Затем, как только начальная группа беспроводных хостов подключится к сети, будет включена фильтрация MAC-адресов и отключена широковещательная передача SSID. Это предотвратит обнаружение новых неавторизованных хостов и подключение к беспроводной сети.

Это предотвратит обнаружение новых неавторизованных хостов и подключение к беспроводной сети.

22.Какой параметр на панели управления WLC Cisco 3504 обеспечивает доступ к полному меню функций?

Точки доступа

Сводка по сети

Расширенный *

Жулики

Объяснение: Панель мониторинга WLC Cisco 3504 отображается, когда пользователь входит в WLC. Он предоставляет некоторые базовые настройки и меню, к которым пользователи могут быстро получить доступ для реализации множества общих конфигураций. Нажав кнопку «Дополнительно», пользователь получит доступ к странице расширенной сводки и получит доступ ко всем функциям WLC.

23. Какой шаг требуется перед созданием новой WLAN на WLC Cisco серии 3500?

Создайте новый SSID.

Создайте или сделайте доступным сервер SNMP.

Создайте или сделайте доступным сервер RADIUS.

Создайте новый интерфейс VLAN. *

Объяснение: Для каждой новой беспроводной локальной сети, настроенной на WLC Cisco серии 3500, требуется собственный интерфейс VLAN. Таким образом, требуется, чтобы сначала был создан новый интерфейс VLAN, прежде чем можно будет создать новую WLAN.

Таким образом, требуется, чтобы сначала был создан новый интерфейс VLAN, прежде чем можно будет создать новую WLAN.

24.Сетевой инженер устраняет неполадки в недавно развернутой беспроводной сети, использующей новейшие стандарты 802.11. Когда пользователи получают доступ к службам с высокой пропускной способностью, таким как потоковое видео, производительность беспроводной сети снижается. Для повышения производительности сетевой инженер решает настроить SSID полосы частот 5 ГГц и обучить пользователей использовать этот SSID для служб потокового мультимедиа. Почему это решение может улучшить производительность беспроводной сети для такого типа услуг?

Требовать от пользователей переключения на полосу частот 5 ГГц для потоковой передачи мультимедиа неудобно и приведет к тому, что меньшее количество пользователей будет получать доступ к этим услугам.

Диапазон 5 ГГц имеет больше каналов и менее загружен, чем диапазон 2,4 ГГц, что делает его более подходящим для потоковой передачи мультимедиа. *

Диапазон 5 ГГц имеет больший диапазон и поэтому, вероятно, будет свободен от помех.

Единственными пользователями, которые могут переключиться на диапазон 5 ГГц, будут пользователи с новейшими беспроводными сетевыми адаптерами, что снизит использование.

Пояснение: Радиус действия беспроводной сети определяется антенной точки доступа и выходной мощностью, а не используемым диапазоном частот.В этом сценарии указано, что все пользователи имеют беспроводные сетевые адаптеры, соответствующие последнему стандарту, и поэтому все могут получить доступ к полосе частот 5 ГГц. Хотя некоторым пользователям может показаться неудобным переключение на полосу частот 5 ГГц для доступа к потоковым сервисам, производительность сети улучшится не только меньшим количеством пользователей, но и большим количеством каналов.

25. Сетевой администратор настраивает соединение с сервером RADIUS на WLC Cisco серии 3500. Конфигурация требует общего секретного пароля.Для чего нужен общий секретный пароль?

Он используется сервером RADIUS для аутентификации пользователей WLAN.

Он используется для аутентификации и шифрования пользовательских данных в WLAN.

Он используется для шифрования сообщений между WLC и сервером RADIUS. *

Он позволяет пользователям аутентифицироваться и получать доступ к WLAN.

Объяснение: Протокол RADIUS использует функции безопасности для защиты связи между сервером RADIUS и клиентами. Общий секрет — это пароль, используемый между WLC и сервером RADIUS.Это не для конечных пользователей.

26. Какие три параметра необходимо изменить, если для домашней беспроводной точки доступа применяются лучшие практики? (Выберите три.)

пароль операционной системы беспроводного клиента

частота антенны

пароль беспроводной сети *

время беспроводного маяка

пароль точки доступа *

SSID *

Explanation: Как только точка доступа извлекается из коробки, необходимо установить пароль устройства по умолчанию, SSID и параметры безопасности (пароль беспроводной сети).Частоту беспроводной антенны можно регулировать, но это не обязательно. Время маяка обычно не настраивается. На пароль операционной системы беспроводного клиента не влияет конфигурация домашней беспроводной сети.

27. Какой компонент, реализация или протокол управления доступом основан на именах пользователей и паролях?

802.1X

учет

аутентификация *

авторизация

28. Какой тип беспроводной сети основан на 802.11 и радиочастоту 2,4 или 5 ГГц?

беспроводная городская сеть

беспроводная глобальная сеть

беспроводная локальная сеть *

беспроводная личная сеть

29. Какие два решения Cisco помогают предотвратить атаки с использованием DHCP? (Выберите два.)

DHCP Snooping *

IP Source Guard

Dynamic ARP Inspection

Port Security *

Устройство веб-безопасности

Explanation: Cisco предоставляет решения для смягчения атак уровня 2, включая следующие:

IP Source Guard (IPSG) — предотвращает атаки с подменой MAC- и IP-адресов;

Dynamic ARP Inspection (DAI) — предотвращает атаки ARP-спуфинга и ARP-отравления

DHCP Snooping — предотвращает атаки с использованием DHCP и подмены SHCP.

Port Security — предотвращает многие типы атак, включая атаки переполнения таблицы MAC и атаки с использованием DHCP.

Web Security Appliance (WSA) — это технология смягчения сетевых угроз.

30. Каковы три метода защиты от атак VLAN? (Выберите три.)

Включить транкинг вручную. *

Отключить DTP. *

Включить защиту источника.

Установите для собственной VLAN неиспользуемую VLAN. *

Используйте частные VLAN.

Включить защиту BPDU.

Explanation: Смягчить атаку VLAN можно, отключив протокол динамического транкинга (DTP), вручную установив порты в транкинговый режим и настроив собственную VLAN магистральных каналов для неиспользуемых VLAN.

31. См. Выставку.

CCNA 2 v7.0 Модули 10–13 Ответы на экзамен стр. 31

Что можно определить о безопасности порта по отображаемой информации?

Порт имеет максимальное количество MAC-адресов, поддерживаемое портом коммутатора уровня 2, настроенным для обеспечения безопасности порта.

Порт отключен.

Режим нарушения порта используется по умолчанию для любого порта, на котором включена защита порта. *

К порту подключено два устройства.

Explanation: Строка Port Security просто показывает состояние Enabled, если команда switchport port-security (без параметров) была введена для определенного порта коммутатора. Если произошло нарушение безопасности порта, появится другое сообщение об ошибке, например, Безопасное завершение работы. Максимальное количество поддерживаемых MAC-адресов — 50. Строка Максимальное количество MAC-адресов используется для отображения количества MAC-адресов, которые можно узнать (в данном случае 2). Строка Sticky MAC Addresses показывает, что только одно устройство было подключено и запрограммировано коммутатором автоматически.Эту конфигурацию можно использовать, когда порт используется совместно двумя сотрудниками, работающими в кабине, которые приносят отдельные ноутбуки.

32. Сетевой администратор колледжа настраивает процесс аутентификации пользователя WLAN. Пользователи беспроводной сети должны ввести имя пользователя и пароль, которые будут проверены сервером. Какой сервер предоставит такую услугу?

AAA

NAT

РАДИУС *

SNMP

Explanation: Служба удаленной аутентификации пользователей с телефонным подключением (RADIUS) — это протокол и серверное программное обеспечение, обеспечивающее аутентификацию на основе пользователей для организации.Когда WLAN настроен на использование сервера RADIUS, пользователи будут вводить учетные данные имени пользователя и пароля, которые проверяются сервером RADIUS, прежде чем разрешить доступ к WLAN.

33. Техник устраняет неполадки в медленной беспроводной ЛВС, состоящей из устройств 802.11b и 802.11g. В сети был развернут новый двухдиапазонный маршрутизатор 802.11n / ac, который заменил старый маршрутизатор 802.11g. Что может сделать технический специалист, чтобы решить проблему низкой скорости беспроводной связи?

Разделите беспроводной трафик между 802.11n диапазон 2,4 ГГц и диапазон 5 ГГц. *

Обновите микропрограмму нового маршрутизатора.

Настройте устройства на использование другого канала.

Измените SSID.

Explanation: Разделение беспроводного трафика между диапазоном 802.11n 2,4 ГГц и диапазоном 5 ГГц позволит 802.11n использовать эти два диапазона как две отдельные беспроводные сети, чтобы помочь управлять трафиком, тем самым улучшая производительность беспроводной сети.

34. В справочнике компании указано, что сотрудники не могут иметь микроволновые печи в своих офисах.Вместо этого все сотрудники должны использовать микроволновые печи, расположенные в столовой для сотрудников. Каких рисков безопасности беспроводной сети пытается избежать компания?

неправильно настроенных устройств

несанкционированных точек доступа

случайных помех *

перехват данных

Explanation: Атаки отказа в обслуживании могут быть результатом неправильно настроенных устройств, которые могут отключить WLAN. Случайные помехи от таких устройств, как микроволновые печи и беспроводные телефоны, могут повлиять как на безопасность, так и на производительность WLAN.Атаки типа «человек посередине» могут позволить злоумышленнику перехватить данные. Несанкционированные точки доступа могут позволить неавторизованным пользователям получить доступ к беспроводной сети.

35. Какую функцию обеспечивает протокол CAPWAP в корпоративной беспроводной сети?

CAPWAP создает туннель на портах протокола управления передачей (TCP), чтобы позволить WLC настроить автономную точку доступа.

CAPWAP обеспечивает инкапсуляцию и пересылку трафика пользователей беспроводной сети между точкой доступа и контроллером беспроводной локальной сети.*

CAPWAP обеспечивает связь между точкой доступа с использованием адресации IPv6 и беспроводным клиентом с использованием адресации IPv4.

CAPWAP обеспечивает шифрование беспроводного пользовательского трафика между точкой доступа и беспроводным клиентом.

Объяснение: CAPWAP — это стандартный протокол IEEE, который позволяет WLC управлять несколькими AP и WLAN. CAPWAP также отвечает за инкапсуляцию и пересылку клиентского трафика WLAN между AP и WLC.

36.Откройте мероприятие PT. Выполните задачи, указанные в инструкциях к занятиям, а затем ответьте на вопрос.

CCNA 2 v7.0 Модули 10–13 Ответы на экзамен стр. 36

Какое событие произойдет при нарушении безопасности порта на интерфейсе Fa0 / 1 коммутатора S1?

Регистрируется сообщение системного журнала.

Интерфейс перейдет в состояние отключения из-за ошибки.

Пакеты с неизвестным адресом источника будут отброшены. *

Уведомление отправлено.

Объяснение: Режим нарушения можно просмотреть, введя команду интерфейса show port-security.Интерфейс FastEthernet 0/1 настроен с нарушением режима защиты. В случае нарушения интерфейс FastEthernet 0/1 будет отбрасывать пакеты с неизвестными MAC-адресами.

37. Сопоставьте каждый функциональный компонент AAA с его описанием. (Используются не все варианты.)

CCNA 2 v7.0 Модули 10–13 Ответы на экзамен стр. 37

38. Какие два протокола используются AAA для аутентификации пользователей в центральной базе данных имен пользователей и паролей? (Выберите два.)

SSH

HTTPS

TACACS + *

РАДИУС *

CHAP

NTP

Explanation: Используя TACACS + или RADIUS, AAA может аутентифицировать пользователей из базы данных имен пользователей и паролей, хранящейся централизованно на сервере, таком как сервер Cisco ACS.

39. Каков результат атаки на голодание DHCP?

Злоумышленник предоставляет клиентам неверную информацию о DNS и шлюзе по умолчанию.

Захватываются IP-адреса, назначенные законным клиентам.

Клиенты получают назначения IP-адресов от мошеннического DHCP-сервера.

Законные клиенты не могут арендовать IP-адреса. *

Объяснение: Атаки голодания DCHP запускаются злоумышленником с намерением создать DoS для клиентов DHCP.Для достижения этой цели злоумышленник использует инструмент, который отправляет множество сообщений DHCPDISCOVER, чтобы арендовать весь пул доступных IP-адресов, тем самым блокируя их для законных хостов.

40. Какая функция или конфигурация коммутатора делают его уязвимым для атак с двойным тегированием VLAN?

ограниченный размер пространства памяти с адресацией по содержимому

функция автоматического транкинг-порта включена для всех портов по умолчанию

собственная VLAN транкингового порта совпадает с пользовательской VLAN *

смешанный дуплексный режим включен для всех портов по умолчанию

Explanation: Атака переключения VLAN с двойным тегированием (или двойной инкапсулированием) использует преимущества того, как работает оборудование на большинстве коммутаторов.Большинство коммутаторов выполняет только один уровень деинкапсуляции 802.1Q, что позволяет злоумышленнику встроить скрытый тег 802.1Q внутрь кадра. Этот тег позволяет пересылать кадр в VLAN, которую не указывал исходный тег 802.1Q. Важной характеристикой атаки с двойной инкапсуляцией перескока VLAN является то, что она работает, даже если транковые порты отключены, потому что хост обычно отправляет кадр в сегменте, который не является транковым каналом. Этот тип атаки является однонаправленным и работает только в том случае, если злоумышленник подключен к порту, находящемуся в той же VLAN, что и собственная VLAN магистрального порта.

41. Какой компонент AAA позволяет администратору отслеживать лиц, имеющих доступ к сетевым ресурсам, и любые изменения, которые вносятся в эти ресурсы?

аутентификация

учет *

доступность

авторизация

Пояснение: Один из компонентов AAA — это учет. После того, как пользователь аутентифицирован через AAA, серверы AAA ведут подробный журнал о том, какие именно действия аутентифицированный пользователь предпринимает на устройстве.

42.Обратитесь к выставке.

CCNA 2 v7.0 Модули 10–13 Ответы на экзамен стр. 42

ПК1 и ПК2 должны иметь возможность получать назначения IP-адресов от DHCP-сервера. Сколько портов среди коммутаторов следует назначить в качестве доверенных портов в рамках конфигурации отслеживания DHCP?

1

3

5

7 *

Объяснение: Конфигурация отслеживания DHCP включает создание базы данных привязки отслеживания DHCP и назначение необходимых доверенных портов на коммутаторах.Доверенный порт указывает на допустимые DHCP-серверы. В этой схеме сети, поскольку сервер DHCP подключен к AS3, семь портов коммутатора должны быть назначены как доверенные порты: один на AS3 в направлении DHCP-сервера, один на DS1 в направлении AS3, один на DS2 в направлении AS3 и два соединения на обоих AS1. и AS2 (в сторону DS1 и DS2), всего семь.

43. Специалист по ИТ-безопасности обеспечивает безопасность порта коммутатора коммутатора Cisco. Какой режим нарушения используется по умолчанию, пока порт коммутатора не настроен на использование другого режима нарушения?

Выключение *

отключено

ограничить

защитить

Объяснение: Если режим нарушения не указан при включении защиты порта на порте коммутатора, то режим нарушения защиты по умолчанию выключен.

44. Ноутбук не может подключиться к беспроводной точке доступа. Какие два шага по устранению неполадок следует предпринять в первую очередь? (Выберите два.)

Убедитесь, что выбран правильный сетевой носитель.

Убедитесь, что антенна портативного компьютера прикреплена.

Убедитесь, что беспроводной сетевой адаптер включен. *

Убедитесь, что выбран беспроводной SSID. *

Убедитесь, что сетевой адаптер настроен на правильную частоту.

45. В чем преимущество маскировки SSID?

Клиенты должны будут вручную идентифицировать SSID для подключения к сети.*

Это лучший способ защитить беспроводную сеть. SSID

очень трудно обнаружить, потому что точки доступа не транслируют их.

Он обеспечивает бесплатный доступ в Интернет в общественных местах, где знание SSID не имеет значения.

Explanation: Маскировка SSID — это слабая функция безопасности, которая выполняется точками доступа и некоторыми беспроводными маршрутизаторами, разрешая отключение кадра маяка SSID. Хотя клиенты должны вручную идентифицировать SSID для подключения к сети, SSID можно легко обнаружить.Лучший способ защитить беспроводную сеть — использовать системы аутентификации и шифрования. Маскировка SSID не обеспечивает бесплатный доступ в Интернет в общественных местах, но в этой ситуации можно использовать аутентификацию в открытой системе.

46. Что такое режим безопасности беспроводной сети, при котором сервер RADIUS должен аутентифицировать пользователей беспроводной сети?

персональный

общий ключ

Enterprise *

WEP

Объяснение: WPA и WPA2 бывают двух типов: личные и корпоративные.Personal используется в домашних и небольших офисных сетях. Общий ключ позволяет использовать три различных метода аутентификации: (1) WEP, (2) WPA и (3) 802.11i / WPA2. WEP — это метод шифрования.

47. Компания недавно внедрила беспроводную сеть 802.11n. Некоторые пользователи жалуются, что беспроводная сеть слишком медленная. Какое решение является лучшим способом повышения производительности беспроводной сети?

Отключите DHCP на точке доступа и назначьте статические адреса беспроводным клиентам.

Обновите микропрограмму беспроводной точки доступа.

Разделите трафик между полосами частот 2,4 ГГц и 5 ГГц. *

Замените беспроводные сетевые адаптеры на компьютерах с медленным подключением.

Explanation: Поскольку некоторые пользователи жалуются на то, что сеть слишком медленная, правильным вариантом было бы разделение трафика так, чтобы две сети использовали разные частоты одновременно. Замена беспроводных сетевых адаптеров не обязательно исправит медленную работу сети и может оказаться дорогостоящей для компании.Сравнение DHCP и статической адресации не должно влиять на медленную работу сети, и было бы огромной задачей назначить всем пользователям статическую адресацию для их беспроводного соединения. Всегда полезно обновить прошивку беспроводной точки доступа. Однако, если некоторые из пользователей испытывают медленное сетевое соединение, вполне вероятно, что это не приведет к существенному повышению производительности сети.

48. Какой протокол можно использовать для мониторинга сети?

DHCP

SNMP *

RADIUS

AAA

Объяснение: Простой протокол управления сетью (SNMP) используется для мониторинга сети.

49. Сетевой администратор развертывает беспроводной маршрутизатор в небольшой юридической фирме. Ноутбуки сотрудников подключаются к WLAN и получают IP-адреса в сети 10.0.10.0/24. Какая служба используется на беспроводном маршрутизаторе, чтобы позволить ноутбукам сотрудников получить доступ в Интернет?

DHCP

РАДИУС

DNS

NAT *

Объяснение: Любой адрес с числом 10 в первом октете является частным IPv4-адресом и не может маршрутизироваться в Интернете. Беспроводной маршрутизатор будет использовать услугу трансляции сетевых адресов (NAT) для преобразования частных IPv4-адресов в IPv4-адреса с маршрутизацией через Интернет для беспроводных устройств, чтобы получить доступ к Интернету.

50. Какую службу можно использовать на беспроводном маршрутизаторе для определения приоритета сетевого трафика среди различных типов приложений, чтобы голосовые и видеоданные имели приоритет над данными электронной почты и Интернета?

QoS *

DNS

DHCP

NAT

Explanation: Многие беспроводные маршрутизаторы имеют возможность настройки качества обслуживания (QoS). При настройке QoS определенные типы трафика, зависящие от времени, такие как голос и видео, получают приоритет над трафиком, не зависящим от времени, таким как электронная почта и просмотр веб-страниц.

51. Какой компонент, реализация или протокол управления доступом основан на ролях устройства: запрашивающей стороне, аутентификаторе и сервере аутентификации?

учет

аутентификация

авторизация

802.1X *

52. Какой тип беспроводной сети подходит для национальной и глобальной связи?

беспроводная городская сеть

беспроводная локальная сеть

беспроводная персональная сеть

беспроводная глобальная сеть *

53.Какая функция коммутатора делает его уязвимым для атак с перескоком VLAN?

смешанный дуплексный режим включен для всех портов по умолчанию

ограниченный размер пространства памяти с адресацией по содержимому

поддержка полосы пропускания смешанного порта включена для всех портов по умолчанию

функция автоматического транкинга включена для всех портов по умолчанию *

Explanation: Атака с перескоком VLAN позволяет трафику из одной VLAN быть замеченным другой VLAN без маршрутизации. При базовой атаке с перескоком VLAN злоумышленник использует функцию автоматического транкинга портов, включенную по умолчанию на большинстве портов коммутатора.

54. Какой компонент AAA используется для определения того, к каким ресурсам пользователь может получить доступ и какие операции ему разрешено выполнять?

бухгалтерский учет

аутентификация

аудит

авторизация *

Объяснение: Одним из компонентов AAA является авторизация. После аутентификации пользователя через AAA службы авторизации определяют, к каким ресурсам пользователь может получить доступ и какие операции ему разрешено выполнять.

55.Обратитесь к выставке.

CCNA 2 v7.0 Модули 10–13 Ответы на экзамен стр. 55

Интерфейс Fa0 / 2 на коммутаторе S1 был настроен с помощью команды switchport port-security mac-address 0023.189d.6456 и подключена рабочая станция. В чем может быть причина отключения интерфейса Fa0 / 2?

Интерфейс Fa0 / 24 S1 настроен с тем же MAC-адресом, что и интерфейс Fa0 / 2.

Соединение между S1 и PC1 осуществляется через перекрестный кабель.

S1 был настроен с помощью команды switchport port-security ageing.

MAC-адрес ПК1, который подключается к интерфейсу Fa0 / 2, не является настроенным MAC-адресом. *

Объяснение: Счетчик нарушения защиты для Fa0 / 2 был увеличен (о чем свидетельствует 1 в столбце SecurityViolation). Самый безопасный адрес, разрешенный для порта Fa0 / 2, — 1, и этот адрес был введен вручную. Следовательно, у ПК1 должен быть MAC-адрес, отличный от того, который настроен для порта Fa0 / 2. Соединения между конечными устройствами и коммутатором, а также соединения между маршрутизатором и коммутатором выполняются с помощью прямого кабеля.

56. Сетевой администратор вводит следующие команды на коммутаторе SW1.